針對互聯網上出現了一種名為“WannaRen”的勒索病毒,奇安信病毒響應中心紅雨滴團隊發布了詳細的技術分析報告,更多細節被披露。報告顯示,部署了奇安信情報產品的用戶并沒有遭受此安全威脅,旗下的天擎殺毒軟件也率先實現了對該病毒的查殺。

報告分析認為,WannaRen在被大量關注后,攻擊者迅速刪掉了下載勒索模塊中的鏈接,從而試圖逃避檢測。安全研究人員也同時指出,記錄程序運行時間的fm文件,使用了簡體中文進行記錄,這足以證明該病毒的作者極有可能是中國人。

“根據線索,該病毒的蹤跡我們發現于4月2號天擎用戶的攔截日志”,紅雨滴團隊分析發現,“WannaRen”會偷偷下載WINWORD.EXE和wwlib.dll兩個文件,前者為微軟office的正常程序,后者為病毒文件。這種典型的白加黑攻擊手段極易躲過大多數殺毒軟件的查殺。此外,該勒索病毒還同時兼備挖礦功能,這將導致正常文件被加密無法訪問的同時,電腦還將耗費大量資源為攻擊者“挖礦”牟利。

像真正的生物病毒一樣,該病毒還將本身作為傳染源,以傳染同一內部網絡的電腦。“該腳本還有一種很少見的橫向移動輔助手法,該手法利用了Everything擁有的http服務器功能。首先,其會在受害器上下載aaaa.exe,并保存到C:\Users\Public\目錄下,功能為釋放everything并開啟http服務器功能,這樣在同一內網的其他受害者就可以通過該http服務器下載上面的惡意程序,從而進一步的擴散受害面。”安全專家介紹。

圖:奇安信天擎攔截記錄

分析發現,早在今年1月,通過攻擊者的域名,奇安信病毒響應中心就已經將該域名與HideShadowMiner組織的攻擊關聯在一起,并將該域名置黑,因此部署相關情報產品的用戶均無遭受此威脅。HideShadowMiner,國內統稱為匿影組織,該組織此前一直進行挖礦攻擊。同時發現,通過特征,分析人員發現匿影組織還使用了多個域名搭載同一套Powershell攻擊框架發起攻擊。

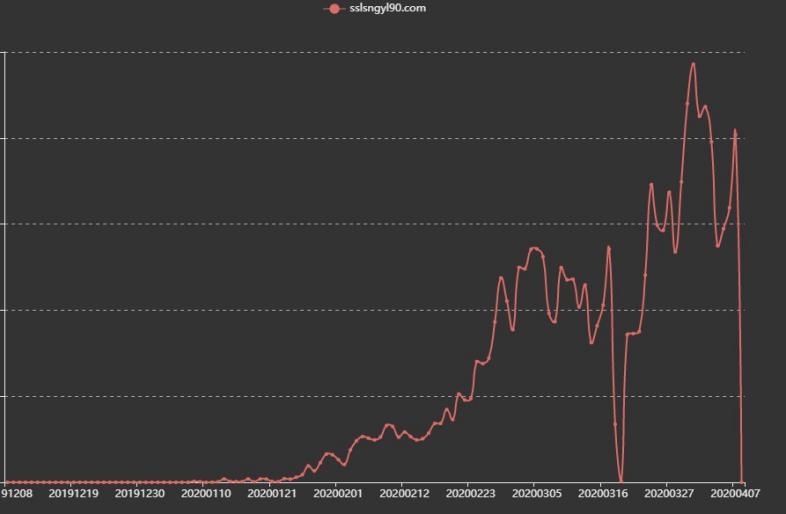

圖:相關攻擊域名在全網的訪問趨勢圖,時間集中在近期,符合事件發生時段

“4月2日,奇安信天擎就已經檢測并攔截了相關攻擊行為,并且即便惡意軟件已經執行,但是對應的勒索病毒模塊同樣被天擎查殺,因此目前奇安信用戶無一中招。”奇安信安全專家表示。奇安信紅雨滴團隊同時提供了病毒攻擊的IoC,已便于用戶自查是否已經收到“WannaRen”的安全威脅:

wmi.sslsngyl90.com

cpu.sslsngyl90.com/xx.txt

cpu.sslsngyl90.com/wmi.txt

us.howappyoude.club/v.txt

cpu.goolecpuclan.xyz/vip.txt

xx.sslsngyl90.com

xx.sslsngyl90.com

wmi.sslsngyl90.com

wmi.sslsngyl90.com

d.sslsngyl90.com

d.sslsngyl90.com

cs.sslsngyl90.com

cs.sslsngyl90.com

cpu.sslsngyl90.com

cpu.sslsngyl90.com

相關惡意程序下發路徑

C:\ProgramData\227.exe

C:\ProgramData\office.exe

C:\ProgramData\nb.exe

C:\ProgramData\WinRing0x64.sys

C:\ProgramData\officekms.exe

C:\ProgramData\xeexfrt.txt

C:\Users\Public\MicrosftEdgeCP.exe

C:\Users\Public\1\winlogtrf.exe

C:\ProgramData\227.txt

C:\Users\Public\ aaaa.exe

WannaRen勒索軟件主體Hash

9854723bf668c0303a966f2c282f72ea

此外,奇安信分析人員特別提醒,攻擊者會通過微當下載去下載APK程序,并重命名為exe文件,但這也意味著,微當下載并沒有識別出該APK是惡意的PE程序并進行了放行,用戶應注意從此通道下載的相關程序。

文章內容僅供閱讀,不構成投資建議,請謹慎對待。投資者據此操作,風險自擔。

海報生成中...

海藝AI的模型系統在國際市場上廣受好評,目前站內累計模型數超過80萬個,涵蓋寫實、二次元、插畫、設計、攝影、風格化圖像等多類型應用場景,基本覆蓋所有主流創作風格。

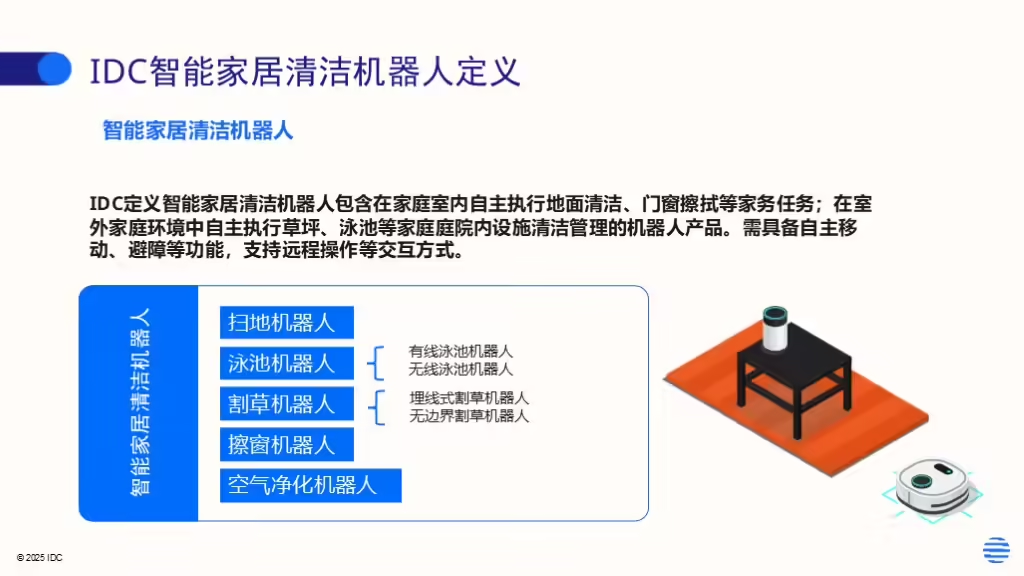

IDC今日發布的《全球智能家居清潔機器人設備市場季度跟蹤報告,2025年第二季度》顯示,上半年全球智能家居清潔機器人市場出貨1,2萬臺,同比增長33%,顯示出品類強勁的市場需求。