1零信任安全簡介

云計算、大數(shù)據(jù)、物聯(lián)網(wǎng)和移動互聯(lián)網(wǎng)時代,網(wǎng)絡(luò)安全邊界逐漸瓦解,內(nèi)外部威脅愈演愈烈,傳統(tǒng)的邊界安全難以應(yīng)對,零信任安全應(yīng)運而生。

零信任安全代表了新一代網(wǎng)絡(luò)安全防護理念,并非指某種單一的安全技術(shù)或產(chǎn)品,其目標是為了降低資源訪問過程中的安全風險,防止在未經(jīng)授權(quán)情況下的資源訪問,其關(guān)鍵是打破信任和網(wǎng)絡(luò)位置的默認綁定關(guān)系。

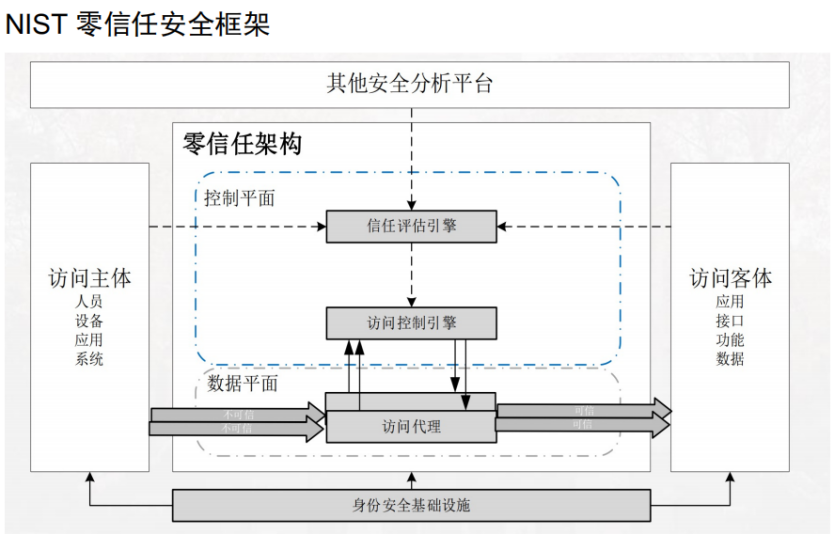

圖1、NIST零信任安全框架圖

在零信任安全理念下,網(wǎng)絡(luò)位置不再決定訪問權(quán)限,在訪問被允許之前,所有訪問主體都需要經(jīng)過身份認證和授權(quán)。身份認證不再僅僅針對用戶,還將對終端設(shè)備、應(yīng)用軟件等多種身份進行多維度、關(guān)聯(lián)性的識別和認證,并且在訪問過程中可以根據(jù)需要,多次發(fā)起身份認證。授權(quán)決策不再僅僅基于網(wǎng)絡(luò)位置、用戶角色或?qū)傩缘葌鹘y(tǒng)靜態(tài)訪問控制模型,而是通過持續(xù)的安全監(jiān)測和信任評估,進行動態(tài)、細粒度的授權(quán)。

2零信任成功應(yīng)用于IT安全

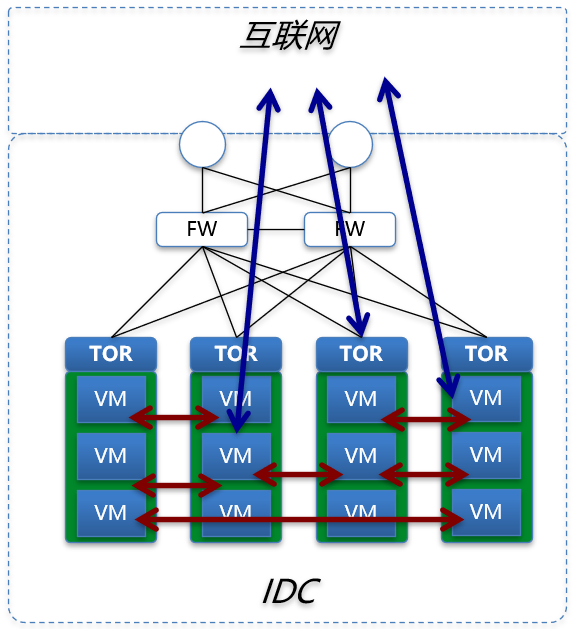

圖2、IT數(shù)據(jù)中心的南北向和東西向流量

零信任安全架構(gòu)已經(jīng)成功地應(yīng)用到IT安全領(lǐng)域,成功解決了IT數(shù)據(jù)中心南北向和東西向安全防護的痛點。當前零信任的落地技術(shù)主要有三個:軟件定義邊界(Software Defined Perimeter,簡稱SDP)、身份識別與訪問管理(Identity and Access Management,簡稱IAM)和微隔離(Micro Segmentation,簡稱MSG)。SDP和IAM的技術(shù)結(jié)合,解決了企業(yè)遠程安全辦公、遠程安全運維和遠程安全研發(fā)的網(wǎng)絡(luò)安全和數(shù)據(jù)安全問題,也解決了數(shù)據(jù)中心南北向網(wǎng)絡(luò)隱身、身份認證和訪問控制的難題。MSG技術(shù),解決了數(shù)據(jù)中心東西向流量可視化、訪問控制和策略自適應(yīng)的難題。

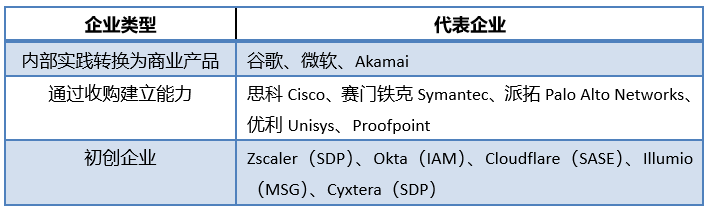

表1、國外零信任SaaS的典型企業(yè)

SDP是由國際云安全聯(lián)盟CSA于2013年提出的基于零信任理念的新一代網(wǎng)絡(luò)安全技術(shù)架構(gòu)。SDP以預認證和預授權(quán)作為它的兩個基本支柱。通過在單數(shù)據(jù)包到達目標服務(wù)器之前對用戶和設(shè)備進行身份驗證和授權(quán),SDP可以在網(wǎng)絡(luò)層上執(zhí)行最小權(quán)限原則,可以顯著地縮小攻擊面。

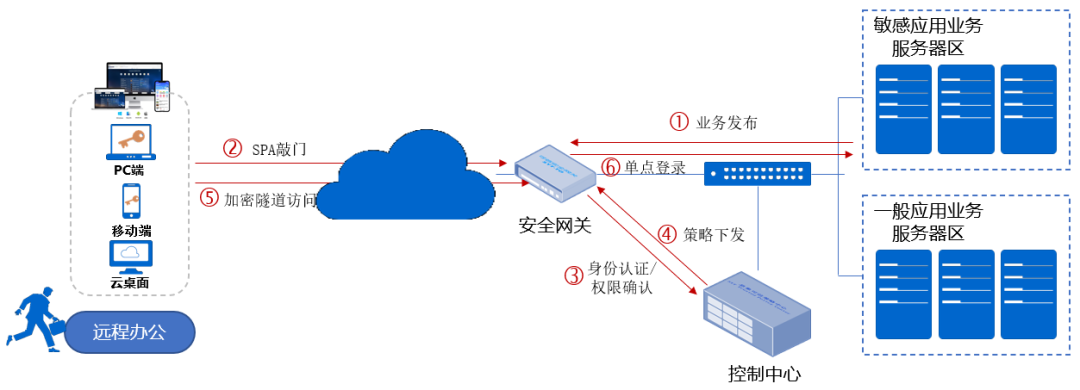

圖3、基于SDP的南北向安全防護

SDP架構(gòu)由客戶端、安全網(wǎng)關(guān)和控制中心三個主要組件組成。客戶端和安全網(wǎng)關(guān)之間的連接是通過控制中心與安全控制通道的信息交互來管理的。該結(jié)構(gòu)使得控制平面與數(shù)據(jù)平面保持分離,以便實現(xiàn)完全可擴展的安全系統(tǒng)。此外,SDP架構(gòu)的所有組件都可以集群部署,用于擴容或提高系統(tǒng)穩(wěn)定運行時間。

微隔離的概念最早由VMware在發(fā)布NSX產(chǎn)品時正式提出。從2016年開始,微隔離項目連續(xù)3年被評為全球十大安全項目之一,并在2018年的 《Hype Cycle for Threat-Facing Technologies》(威脅應(yīng)對技術(shù)成熟度曲線)中首次超過下一代防火墻(NGFW)。

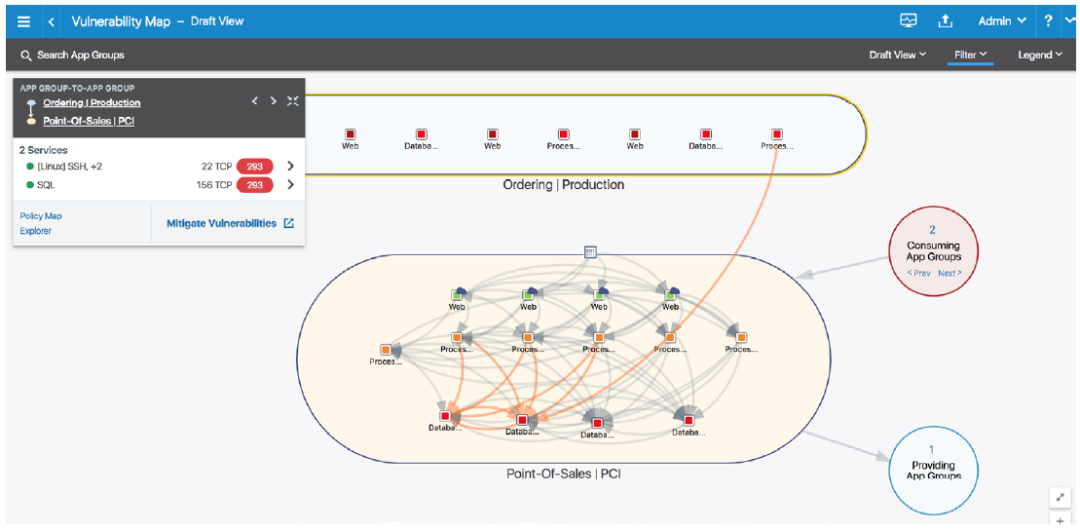

圖4、微隔離技術(shù)的領(lǐng)先者illumio產(chǎn)品的東西向流量可視化

微隔離是在數(shù)據(jù)中心和云平臺中以創(chuàng)建安全區(qū)域的方式,隔離工作流,并對其進行單獨保護,目的是讓網(wǎng)絡(luò)安全更具粒度化。微隔離是一種能夠識別和管理數(shù)據(jù)中心與云平臺內(nèi)部流量的隔離技術(shù)。對于微隔離,其核心是對全部東西向流量的可視化識別與訪問控制。微隔離是一種典型的軟件定義安全結(jié)構(gòu)。它的策略是由一個統(tǒng)一的計算平臺來計算的,而且需要根據(jù)虛擬化環(huán)境的變化,做實時的自適應(yīng)策略重算。

當前比較流行的SDP和微隔離技術(shù),均是典型的軟件定義安全的技術(shù)。以零信任技術(shù)為核心的安全產(chǎn)品,正在越來越多地應(yīng)用到IT安全的各個領(lǐng)域。

3零信任是否適用于OT安全?

零信任安全架構(gòu)在IT安全領(lǐng)域取得成功后,是否適用于OT安全?在回答這個問題之前,我們先分析下國內(nèi)外OT安全的當前現(xiàn)狀和新探索。

3.1、國內(nèi)OT安全現(xiàn)狀及思考

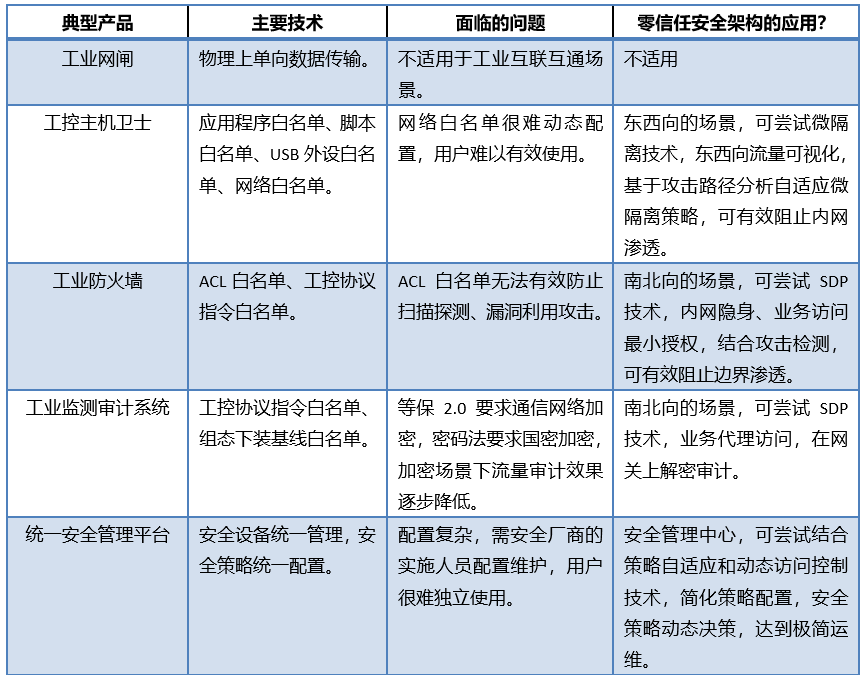

國內(nèi)的OT安全市場當前以白名單理念為主,產(chǎn)品和解決方案主要圍繞等保2.0,以“一個中心、三重防御”為思路,產(chǎn)品主要包括:工控主機衛(wèi)士、工業(yè)防火墻、工業(yè)網(wǎng)閘、工業(yè)監(jiān)測審計系統(tǒng)、統(tǒng)一安全管理平臺等。在國內(nèi),零信任安全架構(gòu)尚未應(yīng)用到OT安全領(lǐng)域,假設(shè)在白名單產(chǎn)品的基礎(chǔ)上應(yīng)用零信任安全架構(gòu),安全產(chǎn)品將獲得哪些提升?下表將探討零信任安全架構(gòu)如何應(yīng)用于OT安全產(chǎn)品。

表2、零信任安全架構(gòu)應(yīng)用于OT安全產(chǎn)品的思考

3.2、國外OT安全現(xiàn)狀及新探索

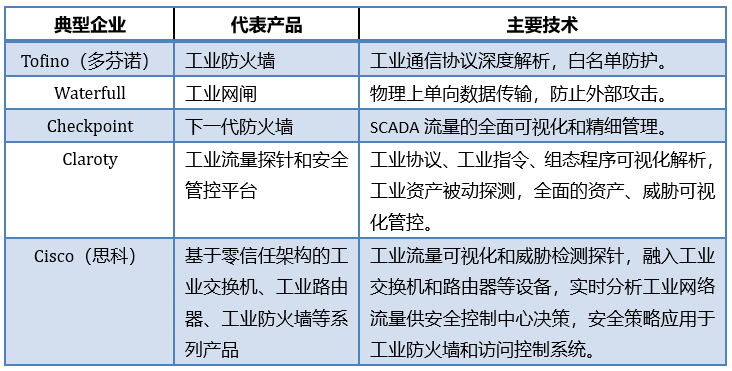

國外的OT安全市場當前百家爭鳴,包括但不限于:專注白名單的工業(yè)防火墻,專注物理上單向傳輸?shù)墓I(yè)網(wǎng)閘,專注工業(yè)流量全面可視化的下一代防火墻,基于零信任架構(gòu)的工控安全解決方案等。

表3、國外OT安全的典型企業(yè)和產(chǎn)品

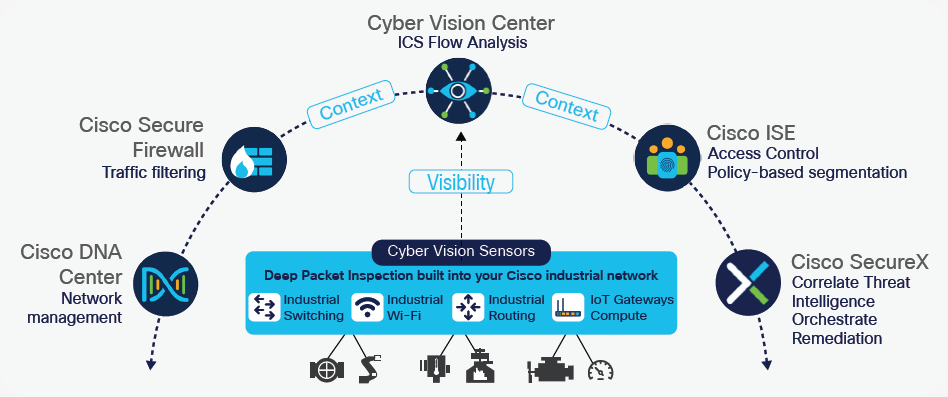

3.2.1、思科零信任OT解決方案

本文重點關(guān)注OT安全的新探索,思科基于零信任架構(gòu)的工控安全解決方案。

圖5、思科基于零信任架構(gòu)的工控安全解決方案

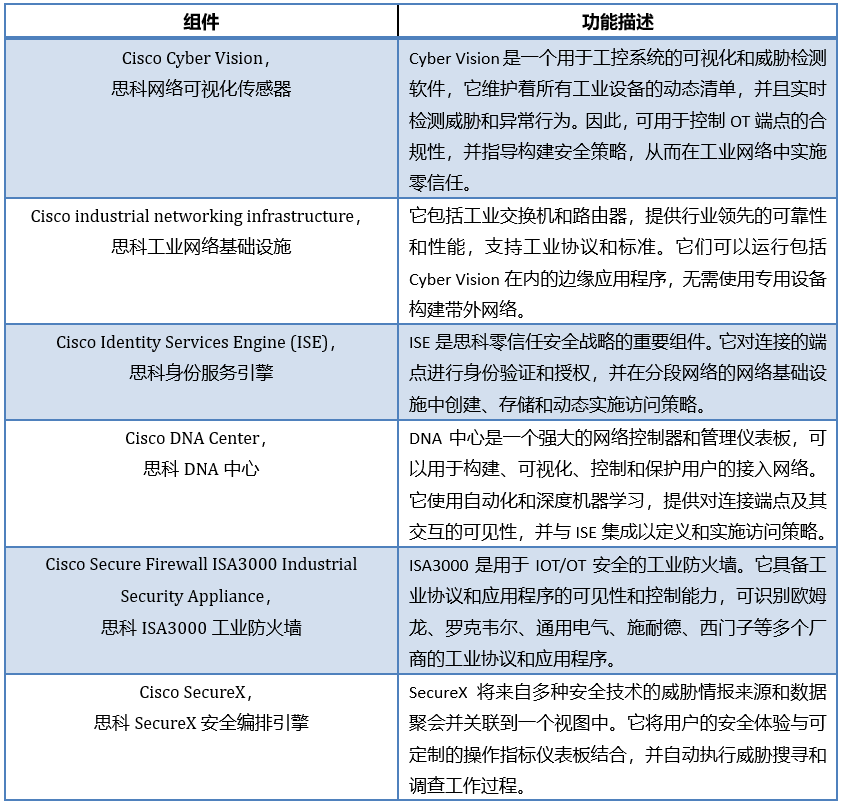

思科零信任工控安全解決方案的組件如下表所示,主要包括:思科工業(yè)交換機和路由器及運行在上面的Cyber Vision傳感器、Cyber Vision中心、ISE身份服務(wù)引擎、Secure X安全編排引擎、思科工業(yè)防火墻、思科DNA中心。

表4、思科零信任工控安全解決方案的組件

OT網(wǎng)絡(luò)的零信任之路如下:

第1步:識別端點并建立初始信任

Cyber Vision傳感器嵌入網(wǎng)絡(luò)設(shè)備(交換機、路由器和網(wǎng)關(guān)),收集流經(jīng)工業(yè)基礎(chǔ)設(shè)施的數(shù)據(jù)包 。該傳感器結(jié)合使用被動和主動發(fā)現(xiàn)技術(shù),利用工業(yè)協(xié)議的先進知識,通過深度數(shù)據(jù)包檢測,對數(shù)據(jù)包有效載荷進行解碼和分析。Cyber Vision能夠分析每個端點,詳細描述其與其他端點和資源的交互,并構(gòu)建資產(chǎn)清單。

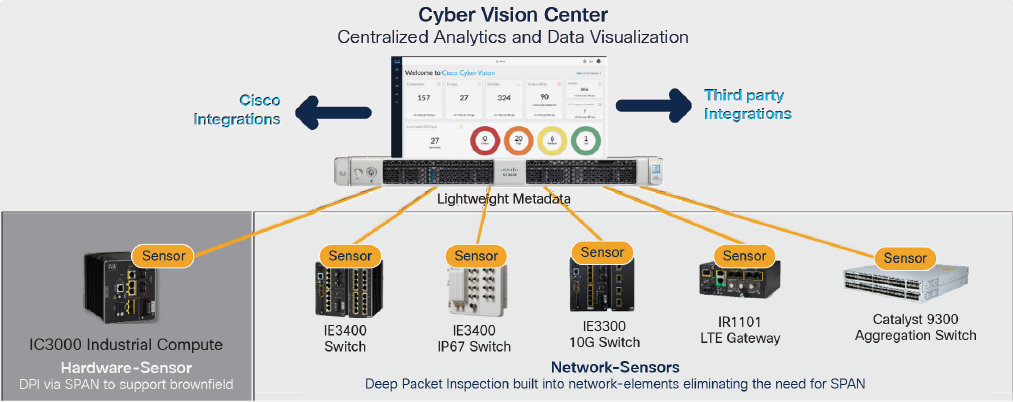

圖6、Cyber Vision中心從網(wǎng)絡(luò)中收集數(shù)據(jù)

Cyber Vision傳感器易于在OT網(wǎng)絡(luò)中部署,因為它們在思科工業(yè)網(wǎng)絡(luò)基礎(chǔ)設(shè)施上作為軟件運行,不需要單獨的設(shè)備,但如果OT網(wǎng)絡(luò)由無法運行傳感器的設(shè)備組成,則可以使用專用設(shè)備。傳感器將有關(guān)連接端點的數(shù)據(jù)發(fā)送到被稱為Cyber Vision Center的中央儀表板中,該儀表板可以幫助用戶以類似地圖的格式,可視化每個端點及其與其他端點的交互。該地圖視圖對于OT團隊根據(jù)實際的工業(yè)過程邏輯對端點進行分組特別有用,因此它可以根據(jù)不同的組與組之間的通信來構(gòu)建策略。

第2步:定義和驗證訪問策略

在網(wǎng)絡(luò)中定義有效的訪問策略需要IT和OT團隊之間的協(xié)作。

ISA99/IEC 62443工業(yè)網(wǎng)絡(luò)安全標準將區(qū)域定義為具有類似安全要求、清晰物理邊界和需要相互對話的設(shè)備組。例如,汽車工廠可能有一條焊接生產(chǎn)線和一條噴漆生產(chǎn)線。焊接設(shè)備沒有理由需要與油漆車間的設(shè)備交互。如果一個區(qū)域內(nèi)的設(shè)備受到感染,將每個設(shè)備放置在自己的區(qū)域內(nèi)可以限制任何損壞。如果不同區(qū)域的設(shè)備確實需要相互通信,則管道定義了允許的有限交互。訪問策略將OT網(wǎng)絡(luò)中的區(qū)域和管道形式化。

Cyber Vision可以直接與ISE集成。一旦OT管理員在Cyber Vision中對資產(chǎn)進行分組,該信息將自動與ISE共享。ISE可以利用資產(chǎn)詳細信息和分組來確定必須應(yīng)用的安全策略。可以將端點分配到適當?shù)膮^(qū)域,并使用可擴展組標簽標記其通信,該標簽使網(wǎng)絡(luò)設(shè)備能夠定義和實施適當?shù)脑L問策略。

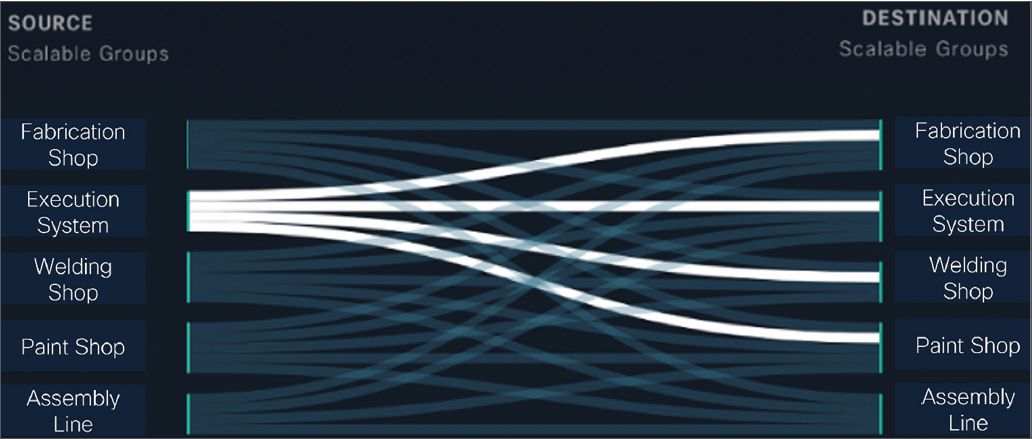

第3步:驗證合規(guī)性策略

在執(zhí)行策略之前,需要對其進行驗證。DNA Center提供了一個儀表板,用于可視化從ISE學習到的組之間的交互。DNA Center還為每個交互提供了詳細信息,如應(yīng)用程序、協(xié)議、端口號等。有了這些信息,用戶可以根據(jù)需要調(diào)整定義的策略,以確保它們不會妨礙任何合法的交互。

圖7、DNA中心提供組間流量的可視化映射

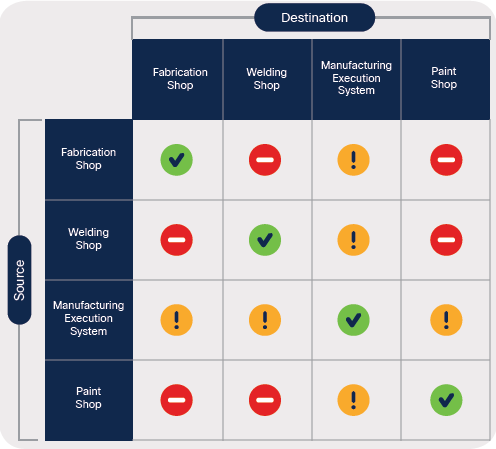

第4步:通過網(wǎng)絡(luò)分段加強信任

一旦策略得到驗證,用戶可以使用易用的矩陣在DNA Center或ISE中編寫它們,其中每個單元定義了源和目標組之間允許的通信。在該矩陣中,同一區(qū)域內(nèi)的端點可以彼此自由交互,但不能與其他區(qū)域中的端點交互。例如,雖然制造車間區(qū)域中的端點可以相互通信,但它們不能與焊接車間區(qū)域中的端點通信。每個分區(qū)中的端點可以與制造執(zhí)行系統(tǒng)通信,但僅受管道定義的約束。

圖8、DNA中心使用矩陣定義策略

定義的策略現(xiàn)在發(fā)送給ISE,ISE依次配置工業(yè)交換機和路由器,以根據(jù)連接到該端口的端點的情況,對其每個端口強制執(zhí)行策略限制。應(yīng)用這些策略對網(wǎng)絡(luò)進行分段,使每個分區(qū)都受到保護,分區(qū)之間的通信通過定義的管道得到嚴格控制。

定義、驗證和強制執(zhí)行訪問規(guī)則的過程使OT能夠控制其安全標準。一旦實現(xiàn)了這個過程,添加新的端點和根據(jù)需求變化修改策略就變得很容易了。例如,如果未來需要在生產(chǎn)車間和裝配線之間進行某些通信,則可以在策略矩陣中定義新策略,并輕松地重新配置基礎(chǔ)設(shè)施。

第5步:不斷驗證信任

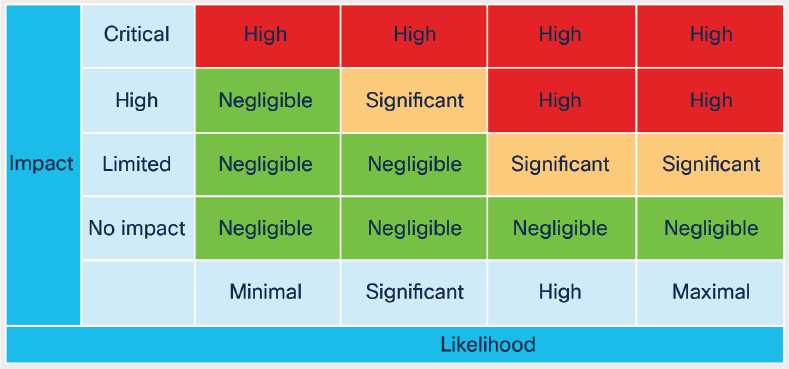

Cyber Vision不斷評估連接端點的安全狀況。它會自動計算每個端點的風險評分,以幫助安全管理員主動限制對工業(yè)過程的威脅。風險評分是威脅的可能性及其潛在影響的乘積,其中可能性取決于資產(chǎn)類型、漏洞和對外部 IP 地址的暴露,影響取決于資產(chǎn)類型及其對工業(yè)過程的重要性。

匯總各個風險評分以評估工業(yè)區(qū)的安全狀況,并更容易確定糾正措施的優(yōu)先級,例如應(yīng)用漏洞補丁或安裝工業(yè)防火墻,從而確保工業(yè)端點的安全。

圖9、Cyber Vision根據(jù)其潛在影響和發(fā)生的可能性評估風險

但是,即使將風險保持在最低水平并且正確執(zhí)行了訪問策略,后續(xù)攻擊也有可能突破區(qū)域,感染SCADA、PLC和HMI等控制系統(tǒng)。此類感染可能導致這些控制器對工業(yè)設(shè)備的控制行為發(fā)生改變,導致生產(chǎn)質(zhì)量問題、停產(chǎn),甚至損壞機器和生產(chǎn)基礎(chǔ)設(shè)施。因此,必須持續(xù)監(jiān)控所有此類控制器,以發(fā)現(xiàn)任何可能表明它們已被入侵的異常行為的跡象。Cyber Vision 分析所有工業(yè)通信內(nèi)容,并使用先進的基線引擎跟蹤異常行為。

第6步:降低風險

IT有兩種方法來處理端點中已識別的風險。它們可以通過降低其訪問權(quán)限或關(guān)閉它所連接的交換機端口來有效地將端點從網(wǎng)絡(luò)中刪除。這些方法可能適用于有問題的打印機或電子郵件服務(wù),可以使它們在修復時暫時脫機,但在OT中顯然不是一個選項,因為機器不能簡單地停在其軌道上。減輕工業(yè)環(huán)境中已識別的威脅需要IT和OT安全團隊之間的密切合作。

雖然需要根據(jù)威脅的影響來評估對每個威脅的適當響應(yīng),但 IT 和 OT 團隊應(yīng)事先制定一份行動手冊,在發(fā)現(xiàn)漏洞時立即執(zhí)行。緩解決策可能超出了工具的能力,因此必須建立關(guān)鍵決策的指揮鏈。例如要將需要停止生產(chǎn)的情況以及相關(guān)責任人記錄在案。

SecureX提供了一種單一平臺的安全方法。它與關(guān)鍵安全工具集成,并在這些工具之間提供所需的編排,以執(zhí)行用戶定義的工作流。

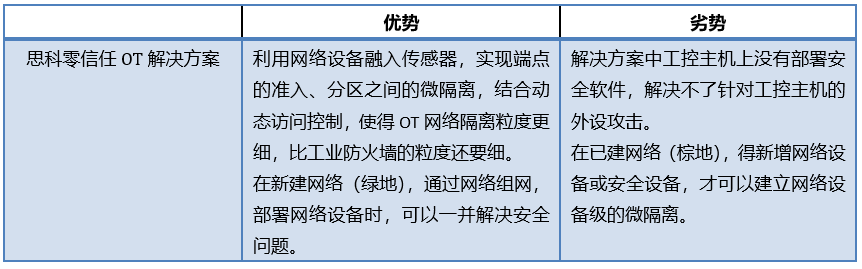

3.2.2、思科零信任OT解決方案的分析

思科的零信任OT解決方案,結(jié)合了思科工業(yè)交換機、工業(yè)路由器等網(wǎng)絡(luò)設(shè)備,將Cyber Vision傳感器嵌入網(wǎng)絡(luò)設(shè)備,實現(xiàn)了對端點和端點之間資源交互的實時跟蹤,并構(gòu)建了資產(chǎn)清單。傳感器將有關(guān)連接端點的數(shù)據(jù)發(fā)送到Cyber Vision中心。借鑒IEC 62443,在Cyber Vision中心,訪問策略將OT網(wǎng)絡(luò)中的區(qū)域和管道形式化 ,資產(chǎn)放置在區(qū)域內(nèi),跨區(qū)域之間的通信通過管道連接。Cyber Vision可以直接與ISE集成,ISE可以利用資產(chǎn)詳細信息和分組來確定必須應(yīng)用的安全策略。在執(zhí)行策略之前,可以使用DNA中心的儀表板對安全策略進行驗證,該儀表板用于可視化ISE學習到的分組之間的交互。策略驗證后,用戶可以在DNA中心使用矩陣定義安全策略。定義的策略發(fā)送給ISE,ISE依次配置工業(yè)交換機和路由器,對網(wǎng)絡(luò)設(shè)備上的每個端口強制執(zhí)行策略限制。應(yīng)用安全策略對網(wǎng)絡(luò)進行分段,保護每個分區(qū),分區(qū)之間的通信通過管道嚴格管控。Cyber Vision不斷評估連接端點的安全狀況,自動計算每個端點的風險評分,以幫助安全管理員主動限制對工業(yè)過程的威脅。最后,利用SecureX進行安全策略編排,類似于SOAR,降低OT環(huán)境中的風險。

思科的零信任OT解決方案,利用網(wǎng)絡(luò)設(shè)備作為安全分區(qū)的邊界,分區(qū)之間的通信通過管道嚴格管控,網(wǎng)絡(luò)設(shè)備上配置傳感器,學習端點和端點之間的交互,便于自適應(yīng)安全策略的生成和用戶的驗證。這種方案設(shè)計很巧妙,可以理解為基于網(wǎng)絡(luò)設(shè)備的微隔離技術(shù),而非IT領(lǐng)域的基于端點的微隔離技術(shù)。

表5、思科零信任工控安全解決方案的優(yōu)劣勢分析

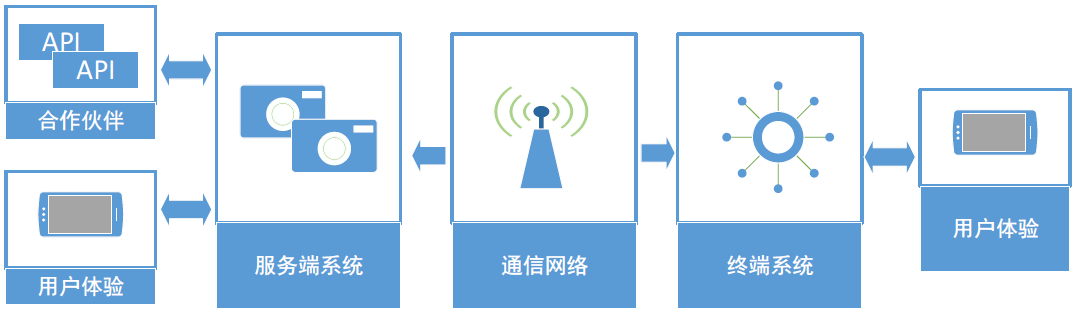

4零信任成功應(yīng)用于IOT安全

物聯(lián)網(wǎng)應(yīng)用系統(tǒng)模型,包括三部分:服務(wù)端系統(tǒng)、終端系統(tǒng)和通信網(wǎng)絡(luò)。物聯(lián)網(wǎng)安全風險主要集中在服務(wù)端、終端和通信網(wǎng)絡(luò)三個方面。

圖10、物聯(lián)網(wǎng)應(yīng)用系統(tǒng)模型

(引用自中國信通院《物聯(lián)網(wǎng)安全白皮書》)

1)物聯(lián)網(wǎng)服務(wù)端安全風險

1、服務(wù)端存儲大量用戶數(shù)據(jù),易成為攻擊焦點;

2、服務(wù)端多數(shù)部署于云平臺之上,南北向業(yè)務(wù)API接口開放、應(yīng)用邏輯多樣,容易引入風險;

3、云平臺主要采用虛擬化和容器技術(shù),東西向存在內(nèi)網(wǎng)滲透風險。

2)物聯(lián)網(wǎng)終端安全風險

1、終端自身安全風險,存在口令被破解、設(shè)備被入侵、惡意軟件感染等風險;

2、終端網(wǎng)絡(luò)接入風險,終端多處于邊緣側(cè),存在設(shè)備假冒、非法設(shè)備接入等風險;

3、終端數(shù)據(jù)安全風險,存在隱私數(shù)據(jù)泄露、數(shù)據(jù)被竊取等風險;

4、終端生產(chǎn)安全風險,存在數(shù)據(jù)被篡改、服務(wù)中斷等風險。

3)物聯(lián)網(wǎng)通信網(wǎng)絡(luò)安全風險

1、通信網(wǎng)絡(luò)未加密,存在數(shù)據(jù)被竊聽、數(shù)據(jù)被篡改等風險;

2、通信網(wǎng)絡(luò)非授權(quán)接入,存在非法接入、網(wǎng)絡(luò)劫持等風險;

3、通信網(wǎng)絡(luò)易受到拒絕服務(wù)攻擊等風險。

SDP技術(shù)用于解決南北向的安全問題,結(jié)合物聯(lián)網(wǎng)云-管-邊-端的體系結(jié)構(gòu),可以通過可信終端接入、可信鏈路傳輸、可信資源權(quán)限、持續(xù)信任評估和動態(tài)訪問控制等方式解決南北向的安全隱患。微隔離技術(shù)用于解決東西向的安全問題,可以解決物聯(lián)網(wǎng)云平臺內(nèi)部的東西向安全隱患。

國外安全企業(yè)已經(jīng)將零信任安全架構(gòu)成功地應(yīng)用于IOT安全。下表列舉了國外零信任IOT安全的典型企業(yè),下面本節(jié)將重點分析典型案例。

表6、國外零信任IOT安全的典型企業(yè)

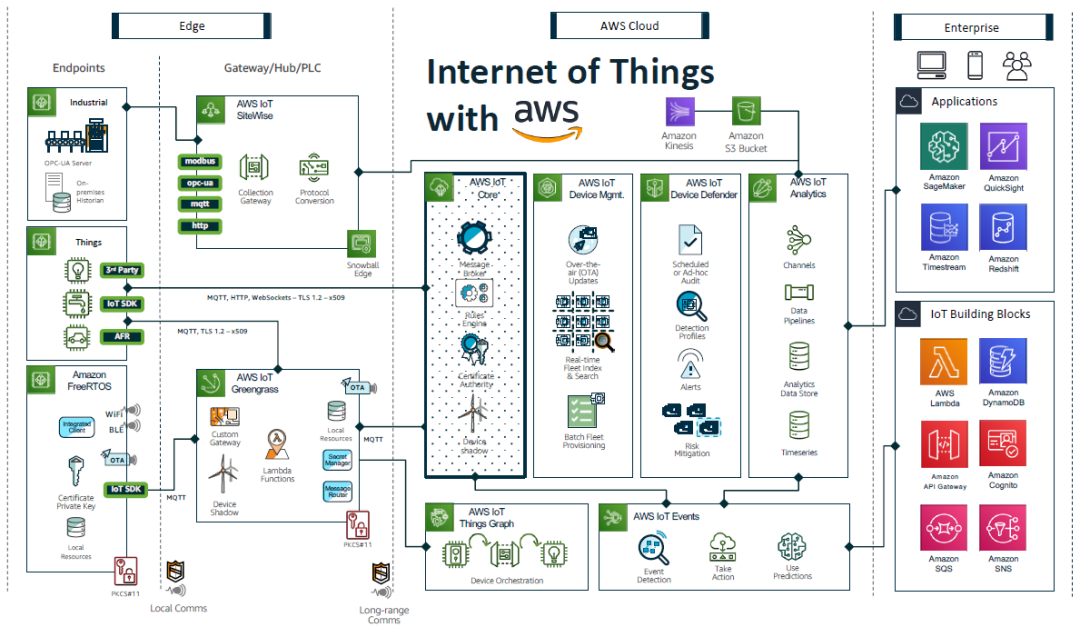

4.1、亞馬遜AWS的IOT安全

圖11、AWS IOT安架構(gòu)

AWS物聯(lián)網(wǎng)通過以下七條原則幫助用戶采用基于NIST 800-207的零信任架構(gòu)。

1)所有數(shù)據(jù)源和計算服務(wù)都是資源。

AWS將客戶的數(shù)據(jù)源和計算服務(wù)作為資源建模。AWS IoT Core和AWS IoT Greengrass是包含客戶資源的服務(wù),物聯(lián)網(wǎng)設(shè)備需要安全調(diào)用這些服務(wù)。每個連接的設(shè)備必須具有與物聯(lián)網(wǎng)服務(wù)交互的憑據(jù),所有進出的流量都使用TLS安全傳輸。

2)無論網(wǎng)絡(luò)位置如何,所有通信都是安全的。

通過使用TLS認證和授權(quán)API調(diào)用,設(shè)備和云服務(wù)之間的所有通信都受到保護。當設(shè)備連接到其他設(shè)備或云服務(wù)時,它必須通過使用 X.509 證書、安全令牌和自定義授權(quán)人等主體進行身份驗證來建立信任。除了身份認證外,零信任還需要在連接到AWS IoT Core后控制設(shè)備操作的最小訪問權(quán)限。

AWS提供設(shè)備軟件以允許物聯(lián)網(wǎng)設(shè)備安全地連接到云中的其他設(shè)備和服務(wù)。AWS IoT Greengrass 對本地和云通信的設(shè)備數(shù)據(jù)進行身份驗證和加密。FreeRTOS 支持 TLS 1.2 以實現(xiàn)安全通信,并支持 PKCS #11 以用于保護存儲憑據(jù)的加密元素。

3)在每個會話的基礎(chǔ)上授予對單個企業(yè)資源的訪問權(quán)限,并在授予訪問權(quán)限之前使用最小權(quán)限評估信任。

AWS物聯(lián)網(wǎng)服務(wù)和API調(diào)用基于每個會話授予對資源的訪問權(quán)限。物聯(lián)網(wǎng)設(shè)備必須通過 AWS IoT Core 進行身份驗證并獲得授權(quán),然后才能執(zhí)行操作。每次設(shè)備連接到 AWS IoT Core 時,它都會出示其設(shè)備證書或自定義授權(quán)人以通過身份驗證。在這個過程中,物聯(lián)網(wǎng)策略被強制檢查,設(shè)備是否被授權(quán)訪問它所請求的資源,并且該授權(quán)僅對當前會話有效。下次設(shè)備連接時,它會執(zhí)行相同的步驟。

4)對資源的訪問由動態(tài)策略確定,包括客戶端身份、應(yīng)用程序和服務(wù)以及請求資產(chǎn)的健康狀況,所有這些都可能包括其他行為和環(huán)境屬性。

零信任的核心原則是在進行風險評估以及可接受行為獲得批準之前,不應(yīng)授予任何設(shè)備訪問其他設(shè)備和應(yīng)用程序的權(quán)限。這一原則完全適用于物聯(lián)網(wǎng)設(shè)備,因為它們本質(zhì)上具有有限、穩(wěn)定和可預測的行為特點,并且可以使用它們的行為來衡量設(shè)備的健康狀況。

一旦確定,每個物聯(lián)網(wǎng)設(shè)備都應(yīng)在被授予訪問網(wǎng)絡(luò)中其它設(shè)備和應(yīng)用程序的權(quán)限之前,根據(jù)基線行為進行驗證。可以使用AWS IoT Device Shadow服務(wù)檢測設(shè)備的狀態(tài),并且可以使用AWS IoT Device Defender檢測設(shè)備異常。AWS IoT Device Defender使用規(guī)則檢測和機器學習檢測功能來確定設(shè)備的正常行為以及與基線的任何潛在偏差。當檢測到異常時,可以根據(jù)策略以有限的權(quán)限隔離設(shè)備,或者禁止它連接到AWS IoT Core。

5)任何資產(chǎn)都不是天生可信的。企業(yè)監(jiān)控和衡量所有自有和相關(guān)資產(chǎn)的完整性和安全狀況。企業(yè)應(yīng)在評估資源請求時評估資產(chǎn)的安全狀況。實施零信任的企業(yè)應(yīng)該建立一個持續(xù)的診斷和緩解系統(tǒng)來監(jiān)控、修補和修復設(shè)備和應(yīng)用程序的安全狀況。

AWS IoT Device Defender持續(xù)審計和監(jiān)控用戶的物聯(lián)網(wǎng)設(shè)備群,其可以采用的緩解措施如下:

將設(shè)備放置在具有有限權(quán)限的靜態(tài)對象組中;

撤銷權(quán)限;

隔離設(shè)備;

使用AWS IoT Jobs功能打補丁,并進行無線更新,以保持設(shè)備健康和合規(guī);

使用AWS IoT安全隧道功能遠程連接到設(shè)備進行服務(wù)或故障排除。

6)所有資源認證和授權(quán)都是動態(tài)的,在允許訪問之前嚴格執(zhí)行。

默認情況下,零信任會拒絕物聯(lián)網(wǎng)設(shè)備之間的訪問(包括任何API調(diào)用)。使用AWS物聯(lián)網(wǎng),通過適當?shù)纳矸蒡炞C和授權(quán)授予訪問權(quán)限,其中考慮了設(shè)備的運行狀況。零信任需要能夠跨IoT、IIoT、IT和云網(wǎng)絡(luò),檢測和響應(yīng)威脅。

7)企業(yè)盡可能多地收集有關(guān)資產(chǎn)、網(wǎng)絡(luò)基礎(chǔ)設(shè)施和通信的當前狀態(tài)信息,用于改善其安全狀況。

使用 AWS IoT Device Defender,用戶可以使用物聯(lián)網(wǎng)設(shè)備數(shù)據(jù)對安全狀況進行持續(xù)改進。例如,用戶可以打開AWS IoT Device Defender審計功能來獲取物聯(lián)網(wǎng)設(shè)備的安全基線。然后,用戶可以添加規(guī)則檢測或機器學習檢測功能來檢測連接設(shè)備中發(fā)現(xiàn)的異常情況,并根據(jù)檢測到的結(jié)果進行改進。

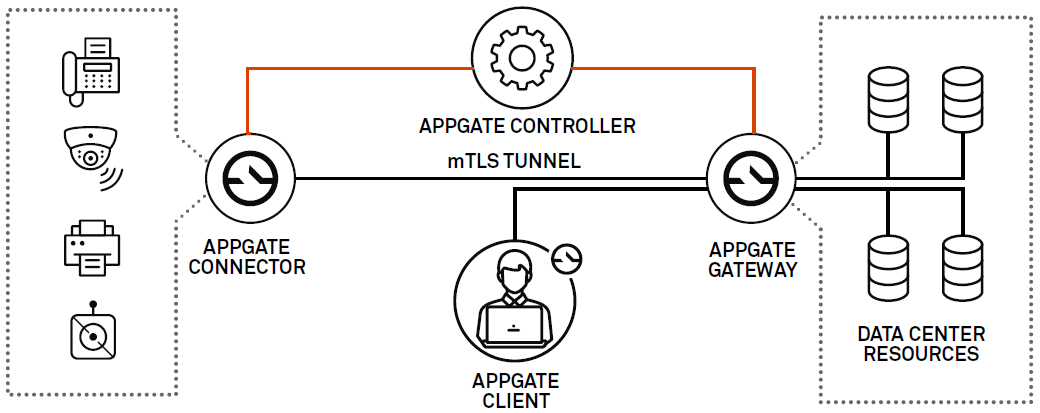

4.2、 Cyxtera Appgate的IOT安全

圖12、Appgate IOT安全架構(gòu)

Appgate 物聯(lián)網(wǎng)安全架構(gòu)相對來說比較簡單,Appgate采用物聯(lián)網(wǎng)連接器接入物聯(lián)網(wǎng)設(shè)備。Appgate物聯(lián)網(wǎng)連接器利用零信任的核心原則來保護非托管設(shè)備,限制橫向移動并減少組織的攻擊面。連接器提供了對設(shè)備連接到網(wǎng)絡(luò)的方式和時間以及它們可以連接哪些網(wǎng)絡(luò)資源的精細控制。連接器與Appgate SDP完全集成,Appgate SDP是一個統(tǒng)一安全平臺,在用戶設(shè)備、服務(wù)器和非托管設(shè)備上強制執(zhí)行一致的訪問策略。

Appgate連接器是連接物聯(lián)網(wǎng)設(shè)備和網(wǎng)絡(luò)之間的網(wǎng)關(guān)。Appgate連接器向Appgate控制器發(fā)出訪問請求。控制器以身份驗證質(zhì)詢進行響應(yīng),然后根據(jù)用戶、環(huán)境和位置評估訪問憑據(jù)并應(yīng)用訪問策略。Appgate為每個設(shè)備會話創(chuàng)建一個動態(tài)的“一段式”網(wǎng)絡(luò)。一旦建立連接,對資源的所有訪問都會從設(shè)備通過加密的網(wǎng)絡(luò)網(wǎng)關(guān)傳輸?shù)椒⻊?wù)器。所有訪問都通過LogServer記錄,確保有一個永久的、可審計的用戶訪問記錄。

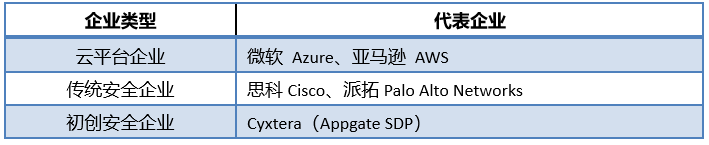

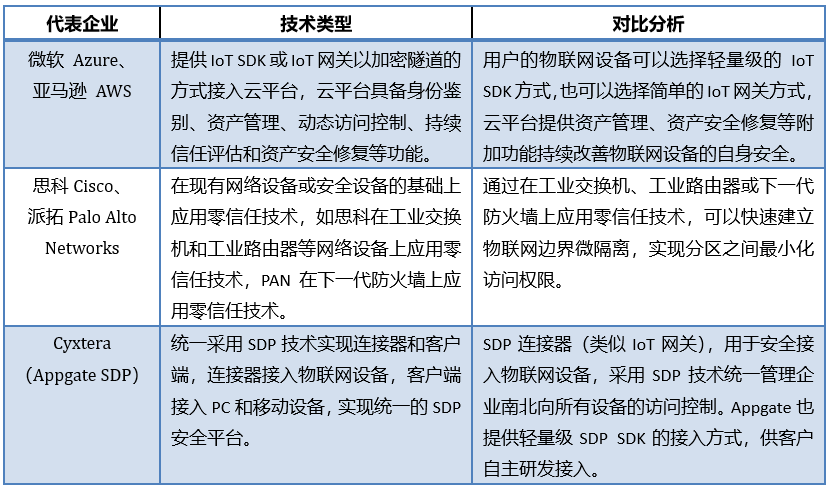

4.3、 國外IOT零信任技術(shù)分析

當前國外的IOT零信任技術(shù)分為多個流派,有以云平臺安全接入為核心的云平臺企業(yè),有以現(xiàn)有網(wǎng)絡(luò)設(shè)備或安全設(shè)備快速改造為核心的傳統(tǒng)安全企業(yè),還有以SDP技術(shù)統(tǒng)一南北向所有設(shè)備安全接入為核心的創(chuàng)新企業(yè),詳細的企業(yè)和技術(shù)對比分析如下表所示。

表7、國外IOT零信任技術(shù)對比分析

5零信任+工業(yè)互聯(lián)網(wǎng)安全

上一節(jié)我們分析了零信任技術(shù)在物聯(lián)網(wǎng)安全領(lǐng)域的成功應(yīng)用,本節(jié)聚焦在工業(yè)互聯(lián)網(wǎng)安全領(lǐng)域,如何應(yīng)用零信任技術(shù)解決企業(yè)的安全痛點?

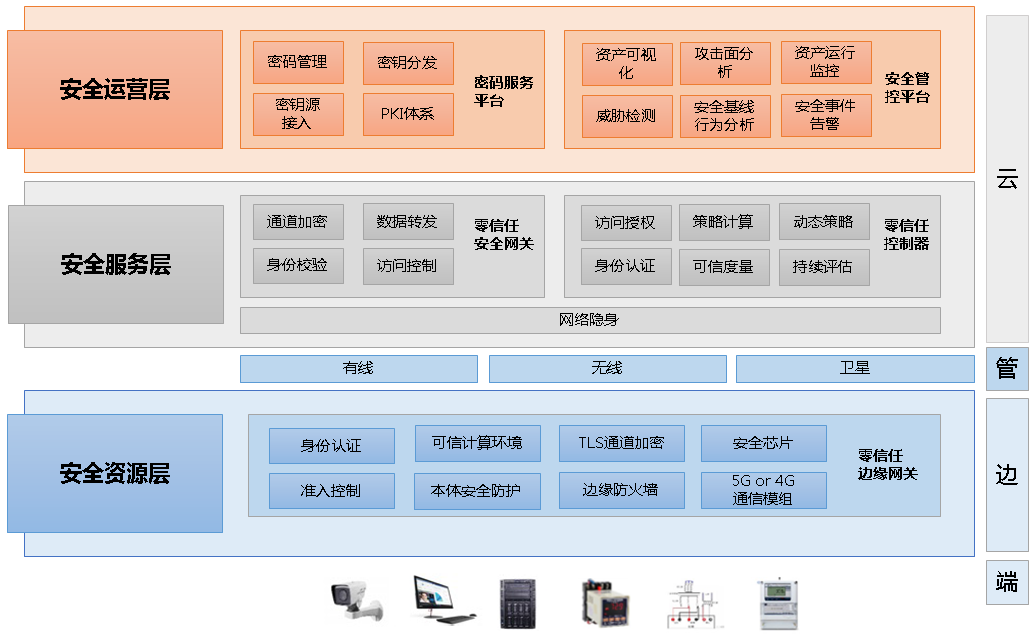

5.1、零信任融入工業(yè)互聯(lián)網(wǎng)安全

當前工業(yè)互聯(lián)網(wǎng)安全主要分為三個場景,工業(yè)互聯(lián)網(wǎng)企業(yè)內(nèi)網(wǎng)安全、工業(yè)互聯(lián)網(wǎng)邊緣側(cè)安全和工業(yè)互聯(lián)網(wǎng)平臺安全。

工業(yè)互聯(lián)網(wǎng)企業(yè)內(nèi)網(wǎng)安全,可以采用“一個中心、三重防御”的理念,應(yīng)用統(tǒng)一安全管理平臺、工控主機衛(wèi)士、工業(yè)防火墻和工業(yè)監(jiān)測審計系統(tǒng)等系統(tǒng),采用白名單的策略實施安全防護,未來可升級為零信任安全架構(gòu),在工業(yè)交換機、工業(yè)路由器和工業(yè)防火墻上引入零信任技術(shù),實現(xiàn)分區(qū)之間的微隔離和動態(tài)訪問控制。

工業(yè)互聯(lián)網(wǎng)邊緣側(cè)和工業(yè)互聯(lián)網(wǎng)平臺的安全,可采用零信任安全架構(gòu),融入工業(yè)互聯(lián)網(wǎng)云-管-邊-端的體系結(jié)構(gòu),解決邊緣側(cè)終端安全接入、邊緣側(cè)訪問控制、隧道加密、平臺側(cè)網(wǎng)絡(luò)隱身、平臺側(cè)動態(tài)訪問控制和持續(xù)信任評估等安全痛點。詳細的工業(yè)互聯(lián)網(wǎng)安全架構(gòu)如下圖所示。

圖13、基于零信任的工業(yè)互聯(lián)網(wǎng)安全架構(gòu)圖

安全資源層:在邊緣側(cè)部署零信任邊緣網(wǎng)關(guān),通過無線和有線接入物聯(lián)網(wǎng)設(shè)備,通過4G或5G將數(shù)據(jù)上送到云端,提供物聯(lián)網(wǎng)設(shè)備準入控制、身份認證、TLS通道加密等功能,同時提供邊緣防火墻功能,保護邊緣側(cè)的物聯(lián)網(wǎng)終端。邊緣網(wǎng)關(guān),基于安全芯片的可信根,提供可信計算環(huán)境和本體安全防護。

安全服務(wù)層:在云端部署零信任安全網(wǎng)關(guān)和零信任控制器,實現(xiàn)網(wǎng)絡(luò)隱身。零信任安全網(wǎng)關(guān),提供身份校驗、通道加密、訪問控制和數(shù)據(jù)轉(zhuǎn)發(fā)等功能。零信任控制器,提供身份認證、訪問授權(quán)、持續(xù)評估和動態(tài)策略等功能。

安全運營層:在云端部署密碼服務(wù)平臺和安全管控平臺。密碼服務(wù)平臺提供基于PKI體系的證書和密鑰分發(fā)等功能,證書用于零信任邊緣網(wǎng)關(guān)等設(shè)備的TLS雙向認證,需要定期更新。安全管控平臺提供資產(chǎn)可視化、攻擊面分析、威脅檢測和安全基線分析等功能,輔助零信任控制器,進行動態(tài)訪問控制。

5.2、零信任融合工業(yè)互聯(lián)網(wǎng)標識

工業(yè)互聯(lián)網(wǎng)標識解析體系是工業(yè)互聯(lián)網(wǎng)網(wǎng)絡(luò)架構(gòu)重要的組成部分,那么零信任安全架構(gòu)是否可以結(jié)合標識解析體系提升工業(yè)互聯(lián)網(wǎng)安全?在回答該問題之前,本節(jié)先深入理解下工業(yè)互聯(lián)網(wǎng)標識解析體系。

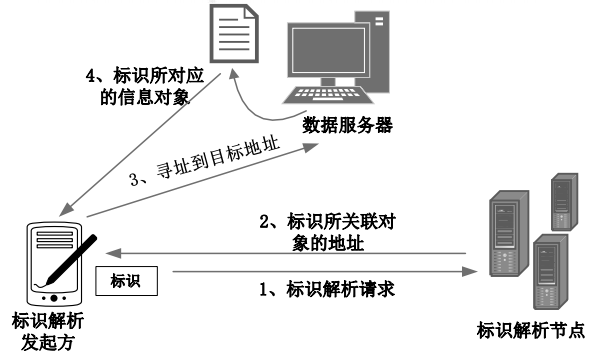

工業(yè)互聯(lián)網(wǎng)標識編碼是指能夠唯一識別機器、產(chǎn)品等物理資源以及算法、工序等虛擬資源的身份符號;工業(yè)互聯(lián)網(wǎng)標識解析是指能夠根據(jù)標識編碼查詢目標對象網(wǎng)絡(luò)位置或者相關(guān)信息的系統(tǒng)裝置,對機器和物品進行唯一性的定位和信息查詢,是實現(xiàn)全球供應(yīng)鏈系統(tǒng)和企業(yè)生產(chǎn)系統(tǒng)的精準對接、產(chǎn)品全生命周期管理和智能化服務(wù)的前提和基礎(chǔ)。工業(yè)互聯(lián)網(wǎng)標識解析的基本業(yè)務(wù)流程如下圖所示。

圖14、工業(yè)互聯(lián)網(wǎng)標識解析的基本業(yè)務(wù)流程

(引用自工業(yè)互聯(lián)網(wǎng)產(chǎn)業(yè)聯(lián)盟《工業(yè)互聯(lián)網(wǎng)標識解析白皮書》)

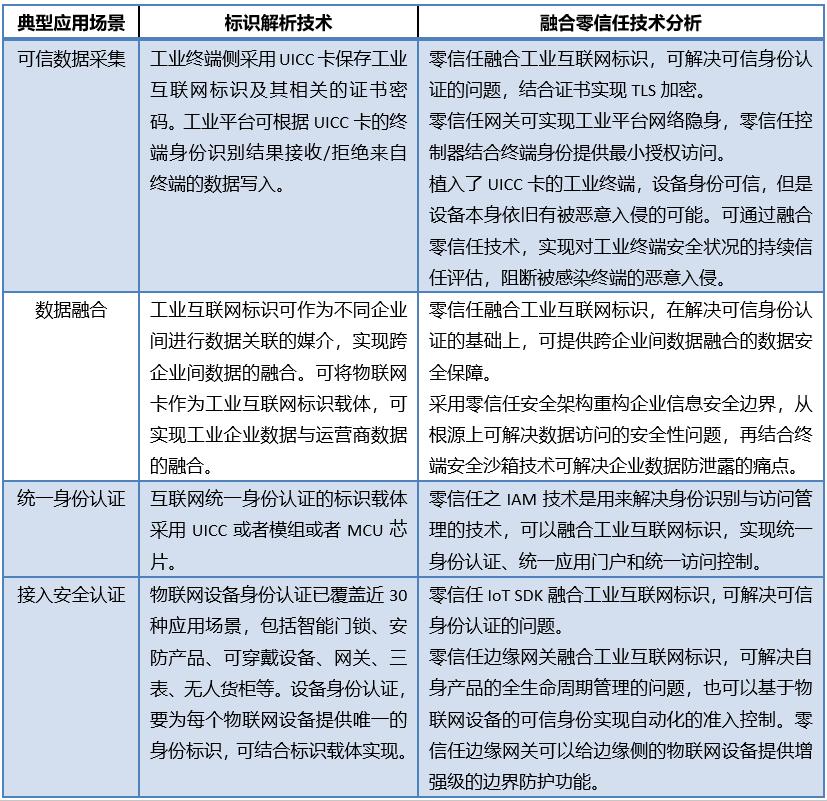

工業(yè)互聯(lián)網(wǎng)標識解析,主要解決的是設(shè)備可信身份的問題,通過主動標識模組載體,為每一件產(chǎn)品分配一個數(shù)字身份證“工業(yè)互聯(lián)網(wǎng)標識”。下表將結(jié)合工業(yè)互聯(lián)網(wǎng)標識解析的典型應(yīng)用場景,對工業(yè)互聯(lián)網(wǎng)標識和零信任技術(shù)融合的優(yōu)點進行探討。

表8、工業(yè)互聯(lián)網(wǎng)標識和零信任技術(shù)的融合分析

通過上述分析,我們認為零信任安全架構(gòu)融合工業(yè)互聯(lián)網(wǎng)標識解析體系可以進一步保障工業(yè)互聯(lián)網(wǎng)安全。

6小結(jié)

通過本文的探討,我們認為零信任安全架構(gòu)可以成功地應(yīng)用于IT、OT和IOT的安全防護場景。

針對IT安全防護場景,企業(yè)數(shù)據(jù)中心的南北向可應(yīng)用SDP技術(shù),東西向可應(yīng)用微隔離技術(shù),企業(yè)統(tǒng)一身份認證可應(yīng)用IAM技術(shù),實現(xiàn)企業(yè)遠程安全辦公、遠程安全運維和遠程安全研發(fā)。

針對OT安全防護場景,考慮到OT的高可靠、高穩(wěn)定和高性能要求,可以將零信任安全架構(gòu)先應(yīng)用于分區(qū)邊界的微隔離。當前流行的白名單理念是相對靜態(tài)的安全策略,一旦實施很少變動,逐步融入零信任安全理念,可實現(xiàn)持續(xù)信任評估和動態(tài)訪問控制,提升工控安全技術(shù)水平。

針對IOT安全防護場景,可結(jié)合物聯(lián)網(wǎng)云-管-邊-端的體系結(jié)構(gòu),融入零信任安全架構(gòu),同時結(jié)合工業(yè)互聯(lián)網(wǎng)標識解析技術(shù)解決物聯(lián)網(wǎng)設(shè)備可信身份認證的問題,提升物聯(lián)網(wǎng)邊緣側(cè)、通信網(wǎng)絡(luò)和云平臺的安全防護。

長揚科技作為工業(yè)互聯(lián)網(wǎng)安全和工控網(wǎng)絡(luò)安全領(lǐng)域的第一批踐行者,自成立以來持續(xù)深耕工業(yè)互聯(lián)網(wǎng)安全、工控網(wǎng)絡(luò)安全和“工業(yè)互聯(lián)網(wǎng)+安全生產(chǎn)”領(lǐng)域,為中國數(shù)字化和高質(zhì)量發(fā)展提供專業(yè)可靠的安全基座。在技術(shù)創(chuàng)新方面,長揚科技已申請獲得專利、軟著120余項,自主研發(fā)了50余款產(chǎn)品,建立起一套以信創(chuàng)安全生態(tài)為底座安全,以工業(yè)安全靶場為能力提升手段,覆蓋工業(yè)網(wǎng)絡(luò)安全監(jiān)測、工業(yè)網(wǎng)絡(luò)安全防護、工業(yè)視覺安全分析、零信任安全和數(shù)據(jù)安全的完整產(chǎn)品和服務(wù)體系。今年以來,長揚科技在零信任安全領(lǐng)域持續(xù)發(fā)力,基于 “以身份為基石、業(yè)務(wù)安全訪問、持續(xù)信任評估、動態(tài)訪問控制” 四大關(guān)鍵能力,為企業(yè)網(wǎng)絡(luò)構(gòu)建無邊界的數(shù)據(jù)安全防護體系,為企業(yè)遠程辦公、遠程運維和遠程研發(fā)測試提供數(shù)據(jù)安全保障。此外,依托零信任架構(gòu)對應(yīng)云-管-邊-端的業(yè)務(wù)體系,構(gòu)建工業(yè)物聯(lián)網(wǎng)邊緣側(cè)安全智慧管理,強化對邊緣側(cè)的安全保護,有效防護潛在威脅。

文章內(nèi)容僅供閱讀,不構(gòu)成投資建議,請謹慎對待。投資者據(jù)此操作,風險自擔。

海報生成中...

海藝AI的模型系統(tǒng)在國際市場上廣受好評,目前站內(nèi)累計模型數(shù)超過80萬個,涵蓋寫實、二次元、插畫、設(shè)計、攝影、風格化圖像等多類型應(yīng)用場景,基本覆蓋所有主流創(chuàng)作風格。

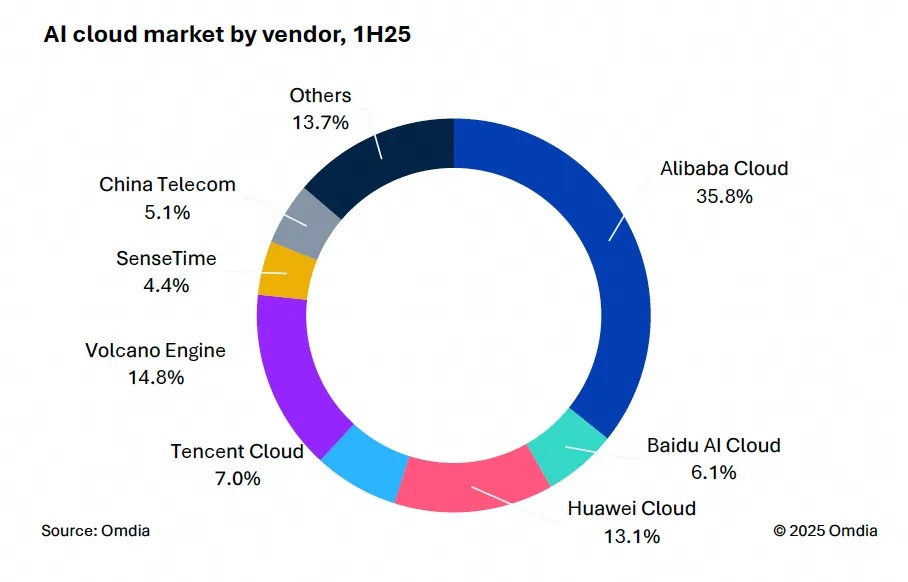

9月9日,國際權(quán)威市場調(diào)研機構(gòu)英富曼(Omdia)發(fā)布了《中國AI云市場,1H25》報告。中國AI云市場阿里云占比8%位列第一。

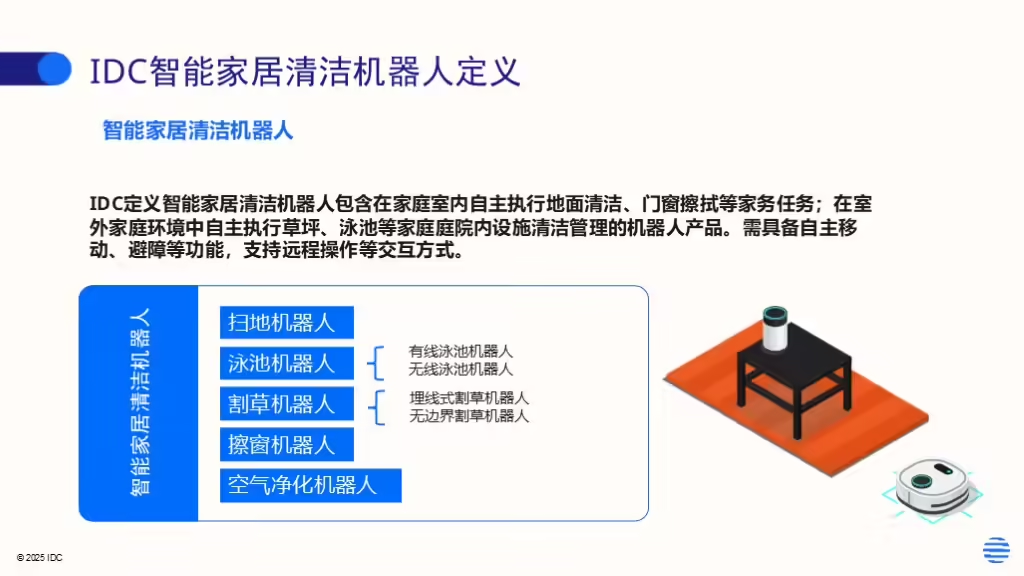

IDC今日發(fā)布的《全球智能家居清潔機器人設(shè)備市場季度跟蹤報告,2025年第二季度》顯示,上半年全球智能家居清潔機器人市場出貨1,2萬臺,同比增長33%,顯示出品類強勁的市場需求。