歐洲當地時間11月1日至4日,一年一度的歐洲黑帽大會(Black Hat Europe 2016)在英國倫敦舉行。作為全球信息安全行業的最高盛會,同時也是公認的最具技術性的信息安全會議,本屆大會吸引了來自全球的眾多企業高管、風險投資人,以及頂尖的安全從業者和安全主管、學術人員參會,其內容囊括了最新的信息安全研究、發展和趨勢,涉及范圍從安全技術創新到漏洞分析研究。

作為本屆大會的參會嘉賓,代表騰訊安全的騰訊電腦管家網絡攻防小組和騰訊安全聯合實驗室旗下科恩實驗室均受邀派出成員出席,并在現場向來自全球不同國家的黑客和研究人士發表相關主題演講。

(騰訊電腦管家網絡攻防小組成員在歐洲黑帽大會演講)

亮相黑帽大會 騰訊安全分享兩大漏洞研究成果

黑帽大會由知名黑客杰夫·莫斯創建于1997年,每年在拉斯維加斯舉辦年度會議,至今已有19年歷史。近年來,隨著國際對信息安全的不斷重視,黑帽大會已在美洲、歐洲、亞洲等各地扎根并舉辦相關活動,成為國際最受矚目的信息安全系列峰會。歐洲黑帽大會于當地時間11月1日至4日在英國倫敦舉行。大會期間,除了為參會人員提供專業安全訓練,更有研究人員披露安全漏洞破解和安全技術研究等最新情況,討論攻防策略,旨在更好展示信息安全攻防技術趨勢,促進學者、研究人員、公共部門和私營部門領導之間的合作。

對于全球范圍內的信息安全工作者來說,能夠出席并在黑帽大會上發表演講即意味著其研究成果具有世界范圍的影響力,不僅需要在安全行業產生重大影響力,同時還要求相關研究成果極具前瞻性,能夠對安全行業未來發展有深入影響。此次騰訊安全旗下多名成員獲邀演講,無疑是世界安全行業對中國安全技術實力和價值的肯定。

11月3日下午,來自科恩實驗室的成員方家弘、申迪率先登場,發表了題為“ROOTING EVERY ANDROID: FROM EXTENSION TO EXPLOITATION”的演講,并介紹了使用WEXT(Linux的無線擴展)漏洞獲取安卓系統最高權限的開發技術。科恩實驗室成員表示,一直以來,騰訊科恩實驗室致力于Linux內核漏洞的研究,并將這些漏洞應用到安卓設備的最高權限獲取中。今年以來,獲取最新安卓設備的最高權限變得越來越具有挑戰性,隨著SELinux被嚴格地執行,用于訪問本地用戶安卓系統的內核攻擊面大幅度減少,但他們發現使用WEXT IOCTL是一個很棒的安卓內核攻擊面。隨后,他們詳細介紹了如何審核在安卓系統上的WEXT源代碼,并給出了三個相關案例研究。

(騰訊科恩實驗室成員在歐洲黑帽大會演講)

當日下午,曾因在頂級賽事Pwn2Own2016中僅用3秒就在Windows10平臺上攻破Adobe Flash而榮獲史上首個“Master of Pwn”(破解大師)稱號,并在5月世界黑客大賽GeekPwn上利用Windows和Adobe PDF漏洞1秒破解微軟Surface Pro 4的騰訊電腦管家網絡攻防小組旗下尹亮、周力兩名成員也受邀出席,并發表“ATTACKING WINDOWS BY WINDOWS”的主題演講。

在演講中,騰訊安全網絡攻防小組成員重點探討了自身在Windows內核漏洞挖掘方向的過程,向參會人員輸出了騰訊安全長期在微軟相關漏洞挖掘的研究和發現。他們在現場講述了如何利用Windows內核漏洞在最新的Windows中獲取到系統最高權限的經歷,并坦言這種新的內核漏洞利用方式,適用于Windows2000到最新的Windows10操作系統。在他們看來,從Windows8開始,微軟針對Windows內核漏洞利用引入了許多的緩解機制,例如DEP、KASLR、SMEP,這使得Windows內核漏洞的利用難度大大增加,盡管這樣仍有漏洞被相繼曝出,僅2016年上半年,全球主流安全廠商向微軟公司就提供了124個漏洞信息。此外,團隊成員還詳細描述了在今年Pwn2Own、Geekpwn中破解微軟產品所利用的Windows內核漏洞,其中GeekPwn上所使用的Windows內核漏洞,已經有15年歷史,通殺所有Windows操作系統。

作為安全研究人員,各個產品、系統的漏洞一直是他們的重點研究對象,通過進行漏洞研究和挖掘,既能夠幫助廠商提升產品安全性,同時還增長自身實力、經驗,從而更好輸出技術成果,降低用戶損失,保障用戶網絡安全。

頻繁亮相國際舞臺騰訊安全展現強競爭力

近年來,隨著互聯網、大數據、云計算、人工智能等為主導的新興科技不斷豐富,信息交流與分享越發便利,但隨之而來的黑客組織規模及技術手段日益精進,網絡安全問題成為日益突出的全球性問題。一直以來,騰訊安全積極參加像黑帽大會、互聯網安全領袖峰會等各類會議,與國內外互聯網、安全企業分享研究成果,交流網絡安全威脅治理;同時借助行業頂級賽事如Pwn2Own、GeekPwn、Defcon CTF等,不斷增長安全人才能力和資源,讓騰訊安全水平迅速提升的同時更好反哺騰訊安全生態,推進安全產業快速、穩定、創新發展。

今年7月,騰訊安全聯合實驗室成立,旗下涵蓋科恩實驗室、玄武實驗室、湛瀘實驗室、云鼎實驗室、反病毒實驗室、反詐騙實驗室、移動安全實驗室,安全防范和保障范圍覆蓋了連接、系統、應用、信息、設備、云六大互聯網關鍵領域,各個實驗室安全技術的反哺也讓騰訊安全的能力價值和影響力日益凸顯。不僅如此,針對當前黑客頻繁利用產品漏洞,騰訊安全聯合實驗室還形成了一整套完善的漏洞防御體系——實驗室研究人員專注漏洞挖掘并負責向第三方廠商報告,騰訊電腦管家、騰訊手機管家及時對存在漏洞的網站、軟件進行攔截,同時向用戶提供漏洞修復解決方案。不久前,騰訊科恩實驗室就曾向特斯拉公司提交了一個漏洞,利用該漏洞實驗室成員全球首次以遠程無物理接觸的方式成功入侵了特斯拉汽車。

此外,在世界頂級黑客大賽中也不乏騰訊安全人才的身影。2016年10月26日下午,世界黑客大賽Mobile Pwn2Own結束最后一項爭奪,代表騰訊安全出戰的騰訊安全聯合實驗室旗下的科恩實驗室團隊表現驚艷,8秒攻破iOS10.1,10秒攻破Nexus 6p,均是全球范圍內首次攻破,最終,以總積分第一的成績獲得該項賽事“Master of Pwn”(破解大師)稱號,這也是繼2016年騰訊安全聯合戰隊奪得Pwn2Own破解大師稱號之后,騰訊安全再度奪得桂冠。不僅如此,騰訊電腦管家網絡攻防小組曾連續兩年參加Pwn2Own,除2016年作為騰訊安全聯合戰隊成員奪得Pwn2Own史上第一個世界總冠軍之外,在2015年第一次參賽就攻破IE瀏覽器PDF插件拿到該項目世界冠軍。

如今,以騰訊安全為首的中國網絡安全力量,正通過國際間的交流合作,進一步體現當下中國安全人才的潛力和價值,同時不斷開放合作,輸出安全技術能力,幫助個人、企業、國家防御和消除各類安全隱患。從國際范圍來看,中國網絡安全力量不斷贏得國際關注,勢必將進一步促進國內互聯網安全技術實力的提升,提振用戶對互聯網安全技術的信心。原文地址:http://digi.zol.com.cn/612/6125187.html

來源:XXX(非中文科技資訊)的作品均轉載自其它媒體,轉載請尊重版權保留出處,一切法律責任自負。

文章內容僅供閱讀,不構成投資建議,請謹慎對待。投資者據此操作,風險自擔。

如發現本站文章存在問題,提供版權疑問、身份證明、版權證明、聯系方式等發郵件至news@citnews.com.cn。

海藝AI的模型系統在國際市場上廣受好評,目前站內累計模型數超過80萬個,涵蓋寫實、二次元、插畫、設計、攝影、風格化圖像等多類型應用場景,基本覆蓋所有主流創作風格。

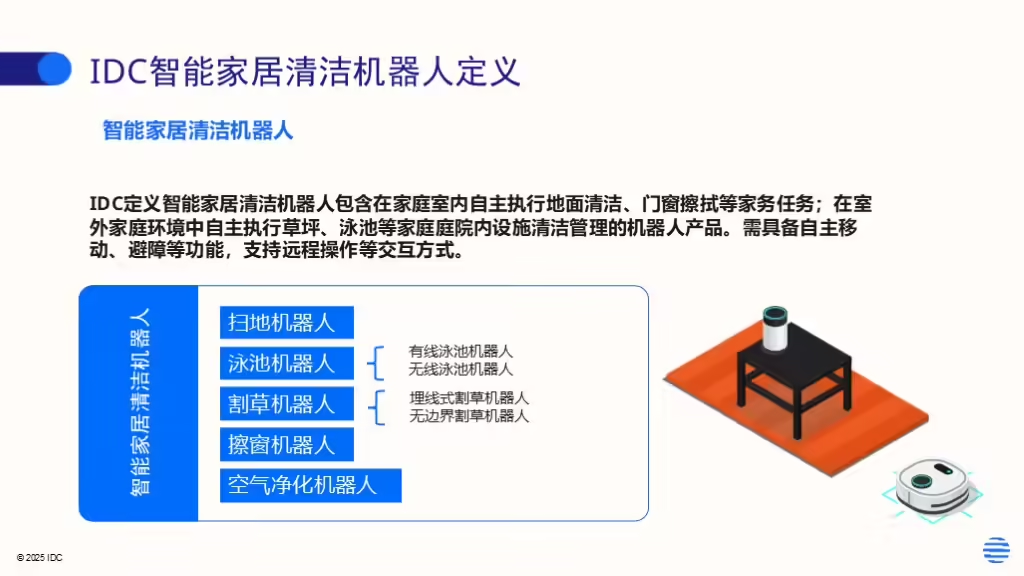

IDC今日發布的《全球智能家居清潔機器人設備市場季度跟蹤報告,2025年第二季度》顯示,上半年全球智能家居清潔機器人市場出貨1,2萬臺,同比增長33%,顯示出品類強勁的市場需求。