北京時間12日晚間,全球范圍內有近百個國家遭到大規模網絡攻擊,被攻擊者被要求支付比特幣解鎖。在中國,部分高校校園網爆發“WannaCry”勒索事件,致使大量學生電腦上的資料文檔被鎖,需要付費才能解鎖。據公開報道顯示,受到該“WannaCry”勒索的國家包括中國、英國、美國、西班牙、意大利、葡萄牙、俄羅斯和烏克蘭等。針對當前的勒索攻擊,騰訊安全反病毒實驗室第一時間跟進并給出了深度權威的分析。

(勒索彈窗)

據騰訊安全反病毒實驗室安全研究人員分析發現,此次勒索事件與以往相比最大的區別在于,勒索病毒結合了蠕蟲的方式進行傳播,傳播方式采用了前不久NSA被泄漏出來的MS17-010漏洞。在NSA泄漏的文件中,WannaCry傳播方式的漏洞利用代碼被稱為“EternalBlue”,所以也有的報道稱此次攻擊為“永恒之藍”。

據了解,MS17-010漏洞指的是攻擊者利用該漏洞,向用戶機器的445端口發送精心設計的網絡數據包文,實現遠程代碼執行。如果用戶電腦開啟防火墻,也會阻止電腦接收445端口的數據。但是在中國高校內,同學之間為了打局域網游戲,有時需要關閉防火墻,這也是此次事件在中國高校內大肆傳播的原因。

(勒索病毒執行后下載的壓縮包)

安全研究人員指出,勒索病毒被漏洞遠程執行后,會從資源文件夾下釋放一個壓縮包,此壓縮包會在內存中通過密碼“WNcry@2ol7”解密并釋放文件。這些文件包括了后續彈出勒索框的exe,桌面背景圖片的bmp,輔助攻擊的兩個exe文件以及含有各國語言的勒索字體。這些文件會釋放到本地目錄,并設置為隱藏。其中“u.wnry*”就是后續彈出的勒索窗口,而在窗口右上角的語言選擇框中,可以針對不同國家的用戶進行定制的展示,這些字體的信息也存在于之前資源文件釋放的壓縮包中。

(以下后綴名的文件會被加密)

通過分析病毒,安全研究人員進一步發現,含有txt、doc、ppt、xls等后綴名類型的文件會被加密。以圖片為例,查看電腦中的圖片,發現圖片文件已經被勒索軟件通過Windows Crypto API進行AES+RSA的組合加密,并且后綴名改為了“*.WNCRY”。此時如果點擊勒索界面的decrypt,會彈出解密的框,但只有受害者繳納贖金后,才可以解密。此外,安全研究人員還發現,不法分子是通過“115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn”、“12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw”、“13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94”等三個賬號隨機選取一個作為錢包地址,收取非法錢財。

(圖片被加密)

騰訊安全反病毒實驗室安全研究人員表示,用Windows系統遠程漏洞進行傳播,是此次勒索軟件的一大特點,也是在高校爆發的根本原因,所以開啟防火墻是簡單直接的方法。具體操作步驟如下:

以Windows 7,通過圖例簡單介紹如何關閉445端口。

1、打開控制面板點擊“防火墻”;

2、點擊“高級設置”;

3、先點擊“入站規則”,再點擊“新建規則”;

4、勾中“端口”,點擊“協議與端口”;

5、勾選“特定本地端口”,填寫445,點擊下一步;

![]()

6、點擊“阻止鏈接”,一直下一步,并給規則命名后,就可以了。

![]()

(騰訊電腦管家修復漏洞圖)

此外,廣大用戶也可以通過升級微軟補丁來阻止攻擊。目前,騰訊電腦管家實時安全保護已兼顧漏洞防御和主動攔截,用戶可保持騰訊電腦管家開啟狀態來防范,并盡快使用“漏洞修復”功能進行掃描修復。

文章內容僅供閱讀,不構成投資建議,請謹慎對待。投資者據此操作,風險自擔。

海報生成中...

海藝AI的模型系統在國際市場上廣受好評,目前站內累計模型數超過80萬個,涵蓋寫實、二次元、插畫、設計、攝影、風格化圖像等多類型應用場景,基本覆蓋所有主流創作風格。

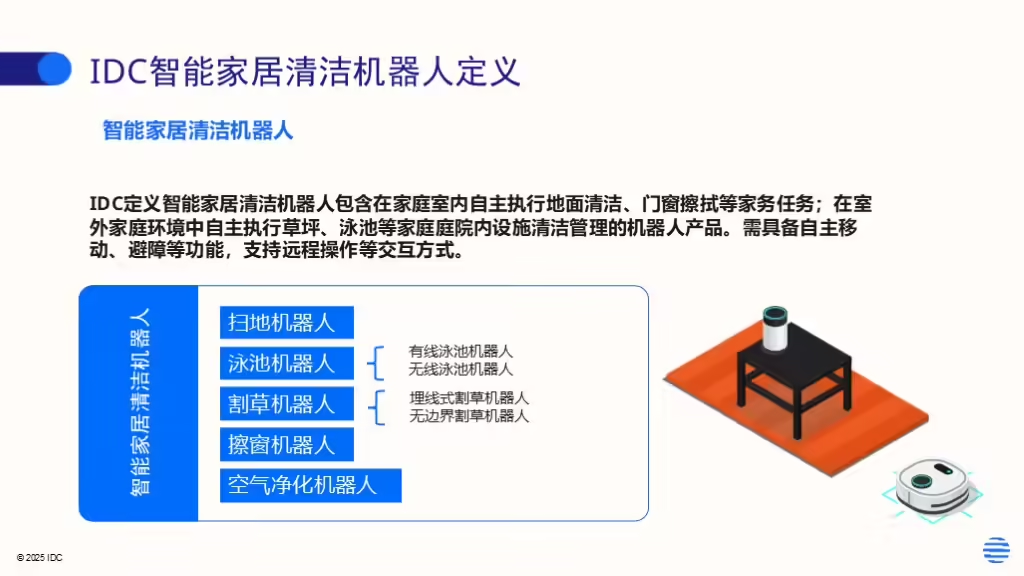

IDC今日發布的《全球智能家居清潔機器人設備市場季度跟蹤報告,2025年第二季度》顯示,上半年全球智能家居清潔機器人市場出貨1,2萬臺,同比增長33%,顯示出品類強勁的市場需求。