2017年3月14日,白色情人節這天,微軟發布了編號為MS17-010的Windows SMB服務器安全更新。該更新修復了攻擊者可通過向SMB v1服務器發送特定消息實現遠程代碼執行的漏洞。而我們的技術團隊在之后也對該漏洞進行了技術分析——《NSA Eternalblue SMB 漏洞分析》。

出現漏洞,打上補丁,看起來應該是萬事大吉了。但理想很豐滿,現實很骨感,骨感到令我們這些喝涼水都長肉的胖子羨慕不已……

4月底開始,我們開始關注到接連有網友反饋中了onion勒索病毒,通過對受害者的協助調查,發現中毒機器在這段時間都出現過系統異常重啟,被安裝挖礦機甚至遠控的情況。經過大量分析實驗,我們確認了攻擊手法——Eternalblue(永恒之藍)的Nday漏洞攻擊。

隨著360對勒索病毒“永恒之藍”攻擊的攔截數據不斷上漲,我們認為,沒有打補丁、沒有安裝360的電腦會面臨巨大風險。于是在5月12日下午,360安全衛士官方微博首次向公眾披露了NSA“永恒之藍”黑客武器已經被勒索病毒利用,此后各種報警數據也持續飆升,出現勒索病毒大量爆發的現象,并且新增了一批名為WNCRY的勒索病毒家族,相比onion更為兇狠直接。病毒攻擊大量集中在各大高校以及能源、交通和各種其他公共服務單位。而傳播手段,正是我們此前確認的這個名為“永恒之藍(Eternalblue)”的Nday漏洞進行傳播。

Eternalblue

既然事件由這個漏洞而起,我們就說說這個漏洞到底是什么。詳盡的技術分析上面已給出報告鏈接,我們這里只做一些較為通俗的解釋:

上面也說了,該漏洞存在于微軟的SMB服務器中。一說“服務器”,可能不少人會覺得這和個人電腦沒什么關系——這您就錯了。雖然叫做服務器,但這個SMB服務器卻是Windows系統的“標配”。

說一個很簡單的方法:打開命令行(cmd或powershell都可以),輸入命令:netstate -an,在列出的所有信息中查找有沒有本地端口為445且狀態為LISTENING的一條(如下圖,一般在比較考前的位置),如果有——那么您的電腦上也存在這么一個“服務器”,而且是出于激活的狀態。

當然,如前文所述,這個服務是系統的“標配”,有這么一個監聽狀態的端口開啟是很正常的事情,大家本不需要為此而驚慌。但不正常的是該服務出現了遠程代碼執行的漏洞——說通俗點就是:大灰狼唱了“小兔子乖乖,把門開開”之后,屋里的小兔子就真的去開門了……

使用工具,我們很輕松的就通過該漏洞從虛擬機外向虛擬機中成功寫入了一個測試文本文件:

當然,如果是黑客掃描到了帶有漏洞的機器打開的端口,所做的事情就不是寫如一個文本這么單純的了。

攻擊者做了什么

既然攻擊者不會像我們這樣簡單的寫個文本就走人,那么攻擊者到底做了什么呢?

很簡單,攻擊者會投放一個木馬到受害者電腦:

5月12日晚上,我們聯系到了一個典型受害者,該受害者是某大學在校生,5月13日要進行答辯了,卻在答辯前一天下午感染了敲詐者木馬,導致答辯PPT被加密……

通過分析受害者系統日志,發現12日17:52的時候出現過一個很詭異的服務啟動記錄:

進而查找服務項,發現該服務雖然當時已停止,但依然存在于系統中并會隨每次系統開啟而自動啟動:

最終順藤摸瓜,我們找到了用于加密的木馬本體以及其釋放的其他文件:

木馬說明

木馬會創建注冊表項HKCU\Software\WanaCrypt0r,并設置一個名為wd的鍵,值為木馬當前路徑:

同時木馬備有三份錢包地址用于收款(隨機展示):

以及設置隱藏和獲取權限一些常規操作

之后,就進入常規的文件加密過程,并沒有特別的操作也就不再贅述了。被加密的文件類型共有179種,如下:

.doc, .docx, .docb, .docm, .dot, .dotm, .dotx, .xls, .xlsx, .xlsm, .xlsb, .xlw, .xlt, .xlm, .xlc, .xltx, .xltm, .ppt, .pptx, .pptm, .pot, .pps, .ppsm, .ppsx, .ppam, .potx, .potm, .pst, .ost, .msg, .eml, .edb, .vsd, .vsdx, .txt, .csv, .rtf, .123, .wks, .wk1, .pdf, .dwg, .onetoc2, .snt, .hwp, .602, .sxi, .sti, .sldx, .sldm, .sldm, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .bz2, .tbk, .bak, .tar, .tgz, .gz, .7z, .rar, .zip, .backup, .iso, .vcd, .jpeg, .jpg, .bmp, .png, .gif, .raw, .cgm, .tif, .tiff, .nef, .psd, .ai, .svg, .djvu, .m4u, .m3u, .mid, .wma, .flv, .3g2, .mkv, .3gp, .mp4, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .mp3, .sh, .class, .jar, .java, .rb, .asp, .php, .jsp, .brd, .sch, .dch, .dip, .pl, .vb, .vbs, .ps1, .bat, .cmd, .js, .asm, .h, .pas, .cpp, .c, .cs, .suo, .sln, .ldf, .mdf, .ibd, .myi, .myd, .frm, .odb, .dbf, .db, .mdb, .accdb, .sql, .sqlitedb, .sqlite3, .asc, .lay6, .lay, .mml, .sxm, .otg, .odg, .uop, .std, .sxd, .otp, .odp, .wb2, .slk, .dif, .stc, .sxc, .ots, .ods, .3dm, .max, .3ds, .uot, .stw, .sxw, .ott, .odt, .pem, .p12, .csr, .crt, .key, .pfx, .der

比較新奇的反倒是加密結束后的勒索信息展示程序,該程序共支持28種語言且翻譯的非常專業(應該不是簡單的機器翻譯):

由此也可以看這波木馬“國際范兒”的野心(從此次木馬搞出來的動靜來說,也確實夠得上這種國際范兒了)。

防范與補救

防范這事兒其實是老生常談:

1. 一定要及時的更新軟件,安裝系統補丁!切記!

2. 一定要安裝殺毒軟件!切記!

不知道當年“殺軟無用論”和“補丁拖慢系統論”的鼓吹者是如何用自己精準的意識和風騷的走位躲過這次危機的。

已經中毒事后補救,也無非是上面的兩點:打全補丁,全盤殺毒。

至于被加密的文件,我們通過分析病毒加密邏輯的漏洞,已經找到有一定成功率的文件恢復方案,并在5月14日凌晨向公眾發布了恢復工具

文章內容僅供閱讀,不構成投資建議,請謹慎對待。投資者據此操作,風險自擔。

海報生成中...

海藝AI的模型系統在國際市場上廣受好評,目前站內累計模型數超過80萬個,涵蓋寫實、二次元、插畫、設計、攝影、風格化圖像等多類型應用場景,基本覆蓋所有主流創作風格。

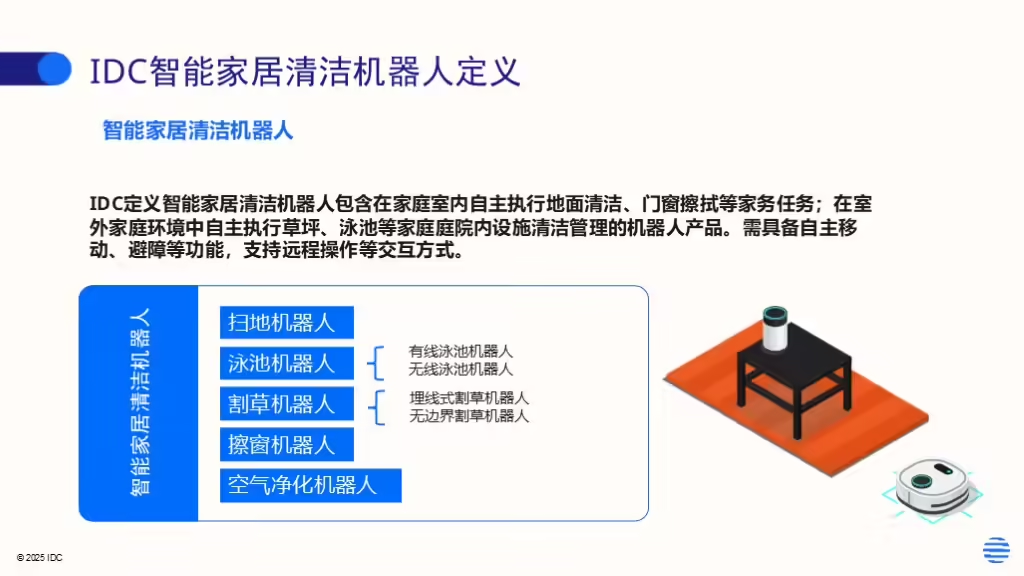

IDC今日發布的《全球智能家居清潔機器人設備市場季度跟蹤報告,2025年第二季度》顯示,上半年全球智能家居清潔機器人市場出貨1,2萬臺,同比增長33%,顯示出品類強勁的市場需求。