病毒木馬無孔不入,如今連PPT也難逃“魔掌”。日前,騰訊安全威脅情報中心檢測到多個企業受到以PPT文檔為誘餌的釣魚郵件攻擊。經分析發現,該攻擊由Gorgon黑產組織發起,被投遞的PPT文檔中均包含惡意宏代碼,用戶一旦打開就會啟動惡意程序下載Azorult竊密木馬,導致賬號密碼丟失、信息泄漏等嚴重后果。騰訊安全提醒企業及個人用戶提高警惕、注意防護。

此次事件的初始攻擊以PPT文檔為誘餌,文件名包括“SHN FOODS ORDER.ppt”、“PrivateConfidential.ppt”、“Analysis Reports.ppt”、“Order001.ppt”、“payment_receipt.ppt”等,郵件主題以訂單、付款收據、分析報告為主,如Purchase Order2020、payment_receipt.ppt等。據騰訊安全相關專家介紹,此次攻擊的最大特點是惡意代碼保存在托管平臺pastebin上,主要包括VBS腳本、Base64編碼的Powershell腳本以及經過混淆的二進制數據。由于pastebin是第三方網站,同時攻擊者在執行代碼中加入了一些字符反轉和字符連接操作,較容易逃避安全檢測。

以訂單、付款收據、分析報告為主題的攻擊郵件

在攻擊事件中,一旦用戶點擊運行含有惡意代碼的PPT,宏代碼就會啟動mshta執行保存在pastebin上的遠程腳本代碼。在后續階段,攻擊者會通過計劃任務下載RAT木馬,然后將其注入指定進程執行,RAT會不定期更換。從當前捕獲到的樣本來看主要為Azorult竊密木馬,用戶被感染后,攻擊者將能獲取受害機器上的各類賬號密碼,如電子郵件帳戶、通信軟件、Web Cookie、瀏覽器歷史記錄和加密貨幣錢包等,同時還能上載和下載文件、進行截屏操作,危害極大。

騰訊安全通過對攻擊活動詳細分析發現,此次攻擊者注冊的pastebin賬號”lunlayloo”與另一個賬號“hagga”對應攻擊事件中使用的TTP高度相似,基本可以斷定兩者屬于同一家族ManyaBotnet。同時,基于高水平的TTP技術,專家認為此次攻擊與Gorgon Group黑產組織有關。此前,該組織已對包括英國、西班牙、俄羅斯和美國在內的多個政府組織進行針對性攻擊,影響廣泛。

Manabotnet攻擊流程

騰訊安全專家指出,Gorgon Group為專業的黑客組織,擅長攻擊大型企業、行業及有政府背景的機構組織,一旦攻陷系統危害極大,因此建議企業采用安全廠商的專業解決方案提升系統安全性,防止黑客組織攻擊。

騰訊安全針對Gorgon組織的各類攻擊手段構建了涵蓋威脅情報、邊界防護、終端保護在內的立體防御體系,打造發現威脅、分析威脅、處置威脅的安全閉環。在威脅情報方面, T-Sec威脅情報云查服務、T-Sec高級威脅追溯系統已支持Gorgon 組織的相關信息和情報,可智能感知識別安全威脅,追溯網絡入侵源頭。在邊界防護上,云防火墻已同步支持Gorgon Group相關聯的IOCs識別和攔截,同時T-Sec高級威脅檢測系統可基于網絡流量進行威脅檢測,及時發現安全風險。在終端安全上,T-Sec主機安全、T-Sec終端安全管理系統能實現對云上終端和企業終端的防毒殺毒、防入侵、漏洞管理和基線管理,目前已支持查殺Gorgon Group組織釋放的后門木馬程序、惡意Office宏代碼,攔截Powershell執行惡意腳本等。對于個人用戶,騰訊電腦管家也已支持對Gorgon Group黑產團伙傳播病毒木馬的查殺,用戶可予以安裝,加強防護。

騰訊安全解決方案部署示意圖

文章內容僅供閱讀,不構成投資建議,請謹慎對待。投資者據此操作,風險自擔。

海報生成中...

海藝AI的模型系統在國際市場上廣受好評,目前站內累計模型數超過80萬個,涵蓋寫實、二次元、插畫、設計、攝影、風格化圖像等多類型應用場景,基本覆蓋所有主流創作風格。

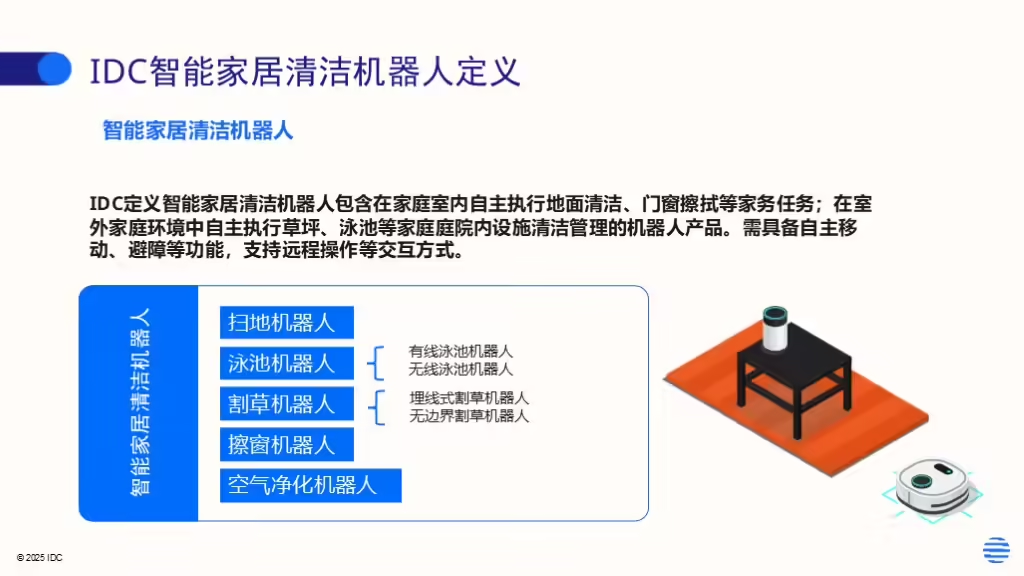

IDC今日發布的《全球智能家居清潔機器人設備市場季度跟蹤報告,2025年第二季度》顯示,上半年全球智能家居清潔機器人市場出貨1,2萬臺,同比增長33%,顯示出品類強勁的市場需求。